Onderzoekers van Kaspersky hebben een nieuwe Trojaanse familie ontdekt die zich richt op Google Play-gebruikers. De subscription Trojan, genaamd Fleckpe, verspreidt zich via foto-editors en wallpapers en schrijft de onwetende gebruiker in voor betaalde diensten. Fleckpe heeft meer dan 620.000 apparaten geïnfecteerd sinds het in 2022 werd ontdekt, met slachtoffers over de hele wereld.

Van tijd tot tijd worden kwaadaardige toepassingen geüpload naar de Google Play Store, die op het eerste gezicht goedaardig lijken. Daaronder zijn subscription Trojans, die tot de lastigste behoren. Ze blijven vaak onopgemerkt totdat het slachtoffer ziet dat hij kosten moet betalen voor diensten die hij nooit van plan was af te nemen. Dit soort malware vindt vaak zijn weg naar de officiële marktplaats voor Android-apps. Twee recente voorbeelden waren de Jocker-familie en de onlangs ontdekte Harly-familie.

De nieuwe Trojaanse familie, "Fleckpe" verspreidt zich via Google Play onder het mom van foto-editors, wallpaperpakketten en andere apps. In feite abonneert het de onwetende gebruiker op betaalde diensten.

Kaspersky's gegevens wijzen erop dat de Trojan al sinds 2022 actief is. De onderzoekers van het bedrijf hebben ten minste elf apps gevonden die geïnfecteert zijn met Fleckpe. Deze waren op meer dan 620.000 apparaten geïnstalleerd. Hoewel de apps van de markt waren verwijderd tegen de tijd dat het Kaspersky-rapport werd gepubliceerd, is het mogelijk dat cybercriminelen deze malware in andere apps blijven inzetten. Dit betekent dat het werkelijke aantal installaties waarschijnlijk hoger ligt.

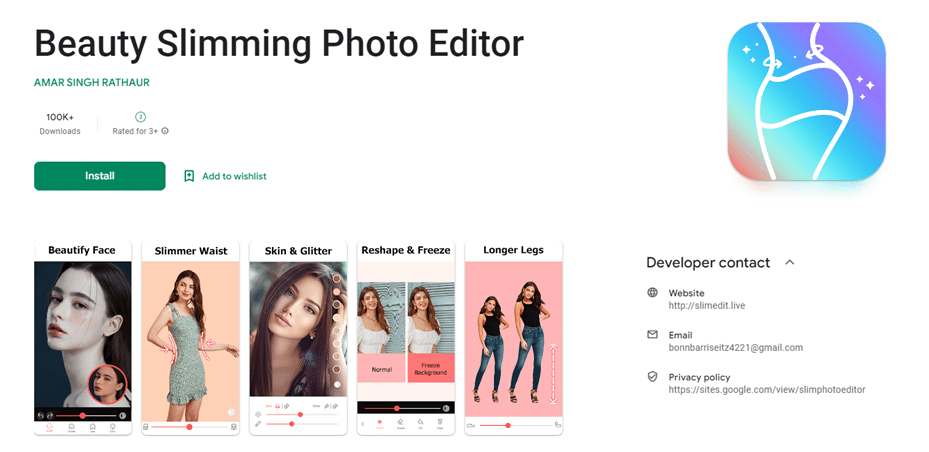

Voorbeeld van een geïnfecteerde app op Google Play

De geïnfecteerde Fleckpe-app lanceert een zwaar gecodeerde native bibliotheek met een kwaadaardige dropper die verantwoordelijk is voor het decoderen en uitvoeren van een payload uit de assets van de app. Deze payload maakt verbinding met de command-and-control server van de aanvallers en verzendt informatie over het geïnfecteerde apparaat, waaronder het land en de carriergegevens. Daarna wordt een pagina met een betaald abonnement aangeboden. Het Trojaanse paard start dan stiekem een webbrowser en probeert zich namens de gebruiker op de betaalde dienst te abonneren. Als het abonnement een bevestigingscode vereist, krijgt de malware toegang tot de meldingen van het apparaat om deze te verkrijgen.

Zo abonneert de Trojan de gebruikers op een betaalde dienst zonder hun toestemming, waardoor het slachtoffer geld verliest. Interessant genoeg blijft de functionaliteit van de app onaangetast en kunnen gebruikers foto's blijven bewerken of achtergronden instellen zonder te beseffen dat ze voor een dienst in rekening zijn gebracht.

Kaspersky telemetrie laat zien dat de malware vooral gericht was op gebruikers uit Thailand, hoewel er ook slachtoffers zijn gevonden in Polen, Maleisië, Indonesië en Singapore.

"Helaas zijn subscription Trojans de laatste tijd alleen maar populairder geworden bij fraudeurs. De cybercriminelen die ze gebruiken, wenden zich steeds vaker tot officiële marktplaatsen zoals Google Play om hun malware te verspreiden. Door de toenemende complexiteit van de Trojaanse paarden kunnen ze met succes veel anti-malwarecontroles van de marktplaatsen omzeilen en blijven ze lange tijd onopgemerkt. Getroffen gebruikers ontdekken de ongewenste abonnementen vaak niet meteen, laat staan dat ze erachter komen hoe ze in de eerste plaats zijn ontstaan. Dit alles maakt Trojaanse abonnementen tot een betrouwbare bron van illegale inkomsten in de ogen van cybercriminelen", aldus Dmitry Kalinin, beveiligingsonderzoeker bij Kaspersky.

Lees meer over Fleckpe-malware op Securelist.com.