Het Kaspersky Threat Research expertisecentrum heeft een nieuwe Trojan SparkCat ontdekt die gegevens steelt. Deze is sinds maart 2024 actief in de AppStore en Google Play. Dit is het eerste bekende geval van malware in de AppStore die gebaseerd is op optische herkenning. SparkCat gebruikt machine learning om afbeeldingsgalerijen te scannen en schermafbeeldingen te stelen die cryptocurrency wallet recovery-zinnen bevatten. Het kan ook andere gevoelige gegevens in afbeeldingen vinden en extraheren, zoals wachtwoorden.

Kaspersky heeft bekende schadelijke applicaties gemeld bij Google en Apple.

Hoe de nieuwe malware zich verspreidt

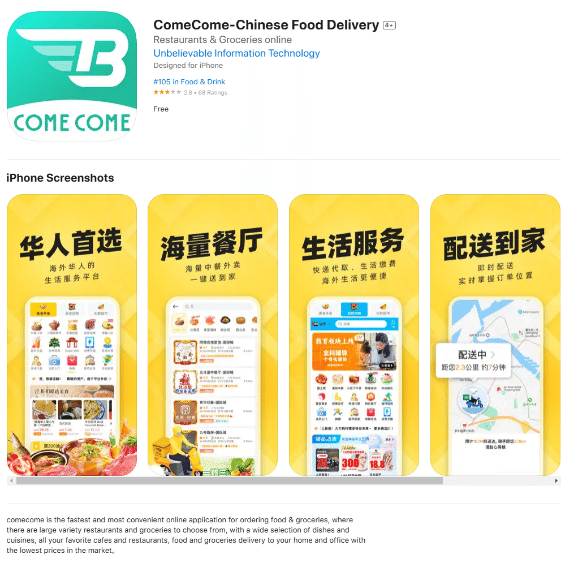

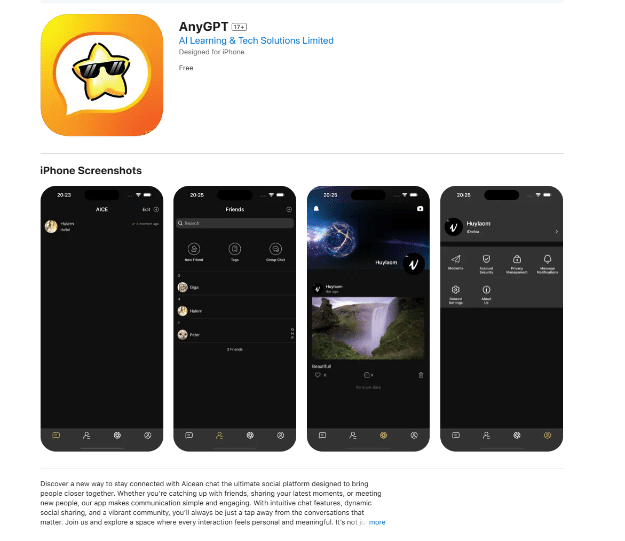

De malware verspreidt zich via zowel geïnfecteerde legitieme apps als lokmiddelen - messengers, AI-assistenten, food delivery, cryptogerelateerde apps en meer. Sommige van deze apps zijn beschikbaar op officiële platforms in Google Play en AppStore. Telemetriegegevens van Kaspersky laten ook zien dat geïnfecteerde versies worden verspreid via andere onofficiële bronnen. In Google Play zijn deze apps meer dan 242.000 keer gedownload.

Wie zijn de doelwitten?

De malware richt zich voornamelijk op gebruikers in de Verenigde Arabische Emiraten en landen in Europa en Azië. Dit concluderen experts op basis van zowel de informatie over de operationele gebieden van de geïnfecteerde apps als de technische analyse van de malware. SparkCat scant afbeeldingengalerijen op trefwoorden in meerdere talen, waaronder Chinees, Japans, Koreaans, Engels, Tsjechisch, Frans, Italiaans, Pools en Portugees. Experts denken echter dat de slachtoffers ook uit andere landen kunnen komen.

Zo werd bijvoorbeeld de food delivery app ComeCome voor iOS geïnfecteerd, net als de Android-versie. |

Een ander voorbeeld is een lok-app - een messenger in AppStore |

Hoe SparkCat werkt

Na installatie vraagt de nieuwe malware in bepaalde scenario's toegang om foto's te bekijken in de galerij van de smartphone van een gebruiker. Vervolgens analyseert het de tekst in opgeslagen afbeeldingen met behulp van een OCR-module (optische tekenherkenning). Als de stealer relevante trefwoorden detecteert, stuurt het de afbeelding door naar de aanvallers. Hackers hebben het voornaamste doel om herstelzinnen voor cryptocurrency wallets te vinden. Met deze informatie kunnen ze volledige controle krijgen over de portemonnee van een slachtoffer en geld stelen. Naast het stelen van herstelzinnen kan de malware andere persoonlijke informatie van schermafbeeldingen halen, zoals berichten en wachtwoorden.

“Dit is het eerste bekende geval van een OCR-gebaseerde Trojan die AppStore binnensluipt”, zegt Sergey Puzan, malware-analist bij Kaspersky. “Voor zowel AppStore als Google Play is het op dit moment onduidelijk of applicaties in deze winkels gecompromitteerd zijn door een ketenaanval of door verschillende andere methoden. Sommige apps, zoals food deliverydiensten, lijken legitiem, terwijl andere duidelijk zijn ontworpen als lokmiddel.”

“De SparkCat-campagne onderscheidt zich door enkele unieke en gevaarlijke kenmerken. Ten eerste verspreidt het zich via officiële app stores en werkt het zonder duidelijke tekenen van infectie. De heimelijke Trojan is daardoor moeilijk te detecteren voor zowel winkelbeheerders als mobiele gebruikers. Ook lijken de gevraagde toestemmingen redelijk, waardoor ze gemakkelijk over het hoofd kunnen worden gezien. De toegang tot de galerij die de malware probeert te verkrijgen lijkt essentieel voor het goed functioneren van de app, vanuit het oogpunt van de gebruiker. Deze toestemming wordt meestal gevraagd in relevante contexten, zoals wanneer bij contact met de klantenservice,” voegt Dmitry Kalinin, malware-analist bij Kaspersky, toe.

Bij het analyseren van Android-versies van de malware vonden Kaspersky-experts commentaar in de code dat in het Chinees was geschreven. Daarnaast bevatte de iOS-versie de namen van de homedirectory van ontwikkelaars, “qiongwu” en “quiwengjing”, wat suggereert dat de dreigingsactoren achter de campagne vloeiend Chinees spreken. Er is echter niet genoeg bewijs om de campagne toe te schrijven aan een bekende cybercriminele groep.

ML gedreven aanvallen

Cybercriminelen besteden steeds meer aandacht aan neurale netwerken in hun snode tools. In het geval van SparkCat ontcijfert de Android-module een OCR-plugin en voert deze uit met behulp van de Google ML Kit-bibliotheek om tekst in opgeslagen afbeeldingen te herkennen. Een soortgelijke methode werd gebruikt in de kwaadaardige iOS-module.

Kaspersky-oplossingen beschermen zowel Android- als iOS-gebruikers tegen SparkCat. Het wordt gedetecteerd als HEUR:Trojan.IphoneOS.SparkCat.* en HEUR:Trojan.AndroidOS.SparkCat.*.

Een volledig rapport over deze malwarecampagne is beschikbaar op Securelist.

Threat research

Het Threat Research-team is een toonaangevende autoriteit op het gebied van bescherming tegen cyberbedreigingen. Door zich actief bezig te houden met zowel dreigingsanalyse als het ontwikkelen van technologie, zorgen onze TR-experts ervoor dat Kaspersky's cybersecurityoplossingen goed geïnformeerd en uitzonderlijk krachtig zijn, zodat ze onze klanten en de bredere gemeenschap informatie over kritieke dreigingen en robuuste security kunnen bieden.