Kaspersky heeft een nieuwe APT-groep ontdekt met de naam GoldenJackal die sinds 2019 actief is. De groep heeft geen publiek profiel en is grotendeels onbekend gebleven. Uit het onderzoek blijkt dat de groep zich meestal op overheids- en diplomatieke entiteiten in het Midden-Oosten en Zuid-Azië richt.

Medio 2020 begon Kaspersky de groep te monitoren en observeerde een consistent aantal activiteiten, die een bekwame en redelijk onzichtbare actor schetste. Het belangrijkste kenmerk van deze groep is een specifieke toolset die bedoeld is om de machines van hun slachtoffers te controleren, zich via verwisselbare schijven over systemen te verspreiden en bepaalde bestanden daaruit te smokkelen, wat suggereert dat de primaire motivatie van de actor spionage is.

De actor gebruikte valse Skype-installaties en kwaadaardige Word-documenten als initiële vectoren voor zijn aanvallen. Het valse Skype-installatieprogramma was een uitvoerbaar bestand van ongeveer 400 MB groot. Het was een dropper die twee bronnen bevatte: de JackalControl Trojan en een legitieme Skype for business standalone installer. Het eerste gebruik van deze tool werd getraceerd naar 2020. Een andere infectievector was een kwaadaardig document dat gebruikmaakt van de injectietechniek voor sjablonen op afstand om een kwaadaardige HTML-pagina te downloaden die gebruikmaakt van de kwetsbaarheid van Follina.

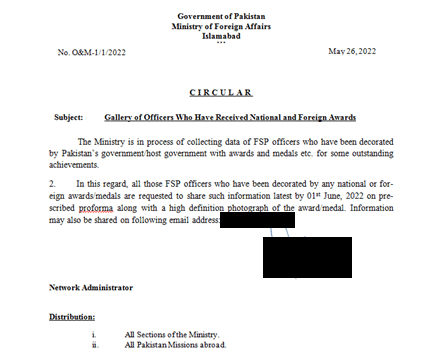

De eerste pagina van een schadelijk document

Het document kreeg de naam "Gallery of Officers Who Have Received National and Foreign Awards.docx" en ziet eruit als een legitieme brief waarin informatie wordt gevraagd over officieren die door de Pakistaanse regering zijn gedecoreerd. De eerste beschrijving van de Follina-kwetsbaarheid werd gepubliceerd op 29 mei 2022. Dit document lijkt 2 dagen na de publicatie te zijn gewijzigd op 1 juni, en werd voor het eerst gedetecteerd op 2 juni.

Het document was geconfigureerd om een extern object te laden van een legitieme en gecompromitteerde website. Zodra het externe object is gedownload, wordt het uitvoerbare bestand gestart, dat een JackalControl Trojan malware bevat.

JackalControl is de belangrijkste trojan en stelt de aanvallers in staat de machine op afstand te besturen via een reeks vooraf gedefinieerde en ondersteunde commando's. In de loop der jaren hebben de aanvallers verschillende varianten van deze malware verspreid: sommige bevatten code om persistentie te handhaven, andere werden geconfigureerd om te draaien zonder het systeem te infecteren. De machine wordt meestal geïnfecteerd door andere componenten, zoals een batchscript.

Het tweede belangrijke instrument dat gewoonlijk door de GoldenJackal-groep wordt ingezet, is een JackalSteal. Deze tool kan worden gebruikt om verwijderbare USB-drives, externe shares en alle logische stations in het beoogde systeem te controleren. De malware kan werken als een standaardproces of als een service. Het kan geen persistentie handhaven, dus moet het door een andere component worden geïnstalleerd.

Ten slotte gebruikt GoldenJackal een aantal aanvullende tools, zoals JackalWorm, JackalPerInfo en JackalScreenWatcher die worden ingezet in specifieke gevallen. Deze toolset is erop gericht de machines van slachtoffers te controleren, hun referenties te stelen, screen captures van het bureaublad te maken enzovoort - met spionage als uiteindelijk doel.

"GoldenJackal is een interessante APT-actor die zich op de achtergrond probeert te houden - ondanks het feit dat het zijn operatie in juni 2019 voor het eerst startte, is het erin geslaagd om onder de radar te blijven. In het bezit van een geavanceerde malware toolset, is het vrij productief geweest in zijn aanvallen op overheids- en diplomatieke entiteiten in het Midden-Oosten en Zuid-Azië. Aangezien sommige van de geïmplanteerde malware zich nog in de ontwikkelingsfase bevinden, is het cruciaal voor cybersecurityteams om uit te kijken naar mogelijke aanvallen van de actor. We hopen dat onze analyse de activiteiten van GoldenJackal zal helpen voorkomen", zegt Giampaolo Dedola, senior security researcher bij Kaspersky's Global Research and Analysis Team (GReAT).

Lees het volledige rapport over de GoldenJackal APT-groep op Securelist.