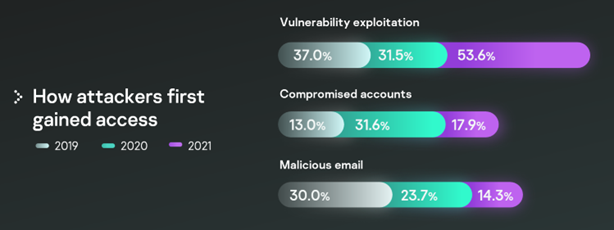

Volgens het recente Kaspersky Incident Response Analytics Report begon meer dan de helft (53,6%) van de cyberaanvallen in 2021 met de exploitatie van kwetsbaarheden. Andere veel voorkomende aanvalsmethoden waren gecompromitteerde accounts en kwaadaardige e-mails.

Wanneer aanvallers hun campagnes plannen, richten ze zich meestal op gemakkelijk herkenbare beveiligingsproblemen, zoals openbare servers met bekende kwetsbaarheden, slechte wachtwoorden of gecompromitteerde accounts. Jaar na jaar hebben deze initiële toegangsvectoren geleid tot een toenemend aantal zeer ernstige cybersecurity-incidenten.

Analyse van geanonimiseerde gegevens van incident response cases die door Kaspersky Global Emergency Response Team (GERT) van over de hele wereld zijn behandeld, toont aan dat exploitatie van publiek toegankelijke applicaties, zowel vanaf het interne netwerk als vanaf het internet, de meest gebruikte initiële vector is geworden om de perimeter van een organisatie binnen te dringen. Het aandeel van deze methode als aanvalsvector is toegenomen van 31,5% in 2020 tot 53,6% in 2021, terwijl het gebruik van gecompromitteerde accounts is afgenomen (van 31,6% naar 17,9%), evenals kwaadaardige e-mails (23,7% tot 14,3%). Deze verandering houdt waarschijnlijk verband met de vorig jaar ontdekte kwetsbaarheden op Microsoft Exchange Servers. De alomtegenwoordigheid van deze e-maildienst en de openbare beschikbaarheid van exploits voor deze kwetsbaarheden hebben geleid tot een enorm aantal gerelateerde incidenten.

Wat betreft de impact van de aanvallen is bestandencryptie, een van de meest voorkomende soorten ransomware die organisaties de toegang tot hun gegevens ontneemt, al drie jaar op rij het grootste probleem waarmee bedrijven worden geconfronteerd. Daarnaast is het aantal organisaties dat in hun netwerk te maken kreeg met cryptors in de waargenomen periode aanzienlijk toegenomen (van 34% in 2019 naar 51,9% in 2021). Een ander alarmerend aspect is dat aanvallers in ruim de helft van de gevallen (62,5%) meer dan een maand binnen het netwerk doorbrengen voordat ze gegevens versleutelen.

Aanvallers slagen erin onopgemerkt binnen een infrastructuur te blijven, grotendeels dankzij OS-tools, bekende offensieve tools en het gebruik van commerciële frameworks, die bij 40% van alle incidenten betrokken zijn. Na de eerste penetratie gebruiken aanvallers legitieme tools voor verschillende doeleinden: PowerShell om gegevens te verzamelen, Mimikatz om privileges te escaleren, PsExec om commando's op afstand uit te voeren of frameworks als Cobalt Strike voor alle stadia van de aanval.

"Ons rapport toont aan dat een passend patchbeheerbeleid alleen al de kans op een succesvolle aanval met 50% kan verminderen. Dit bevestigt nogmaals de noodzaak van elementaire cybersecuritymaatregelen. Tegelijkertijd kan zelfs de meest grondige implementatie van dergelijke maatregelen geen compromisloze verdediging garanderen", aldus Konstantin Sapronov, hoofd van het Global Emergency Response Team. "Aangezien aanvallers hun toevlucht nemen tot verschillende kwaadaardige methoden, is de beste manier om je organisatie te beschermen gebruik te maken van tools waarmee vijandelijke acties opgemerkt en gestopt kunnen worden in de verschillende stadia van een aanval."

Het volledige Incident Response Analytics Report is beschikbaar op Securelist.