De Prilex-dreigingsgroep, bekend om het stelen van miljoenen dollars van banken, heeft een aanzienlijke ontwikkeling doorgemaakt. Dit ontdekten onderzoekers van Kaspersky. Prilex heeft zijn tools opgewaardeerd van een eenvoudige geheugenschraper tot een geavanceerde en complexe malware. Deze is nu gericht op modulaire Point of Sales (PoS)-terminals. Cybercriminelen verkopen hun malware ook actief op het darknet als Malware-as-a-Service, waardoor deze nu beschikbaar is voor andere fraudeurs en het risico voor bedrijven wereldwijd toeneemt om geld te verliezen.

Prilex is een bekende en gevaarlijke dreigingsactor die zich richt op de kern van de betalingssector - Automated Teller Machines (ATM's), oftewel pinautomaten, en Point of Sales (PoS) terminals. Prilex is sinds 2014 actief en zou achter een van de grootste aanvallen op geldautomaten in Brazilië zitten. Tijdens carnaval in 2016 kloonde Prilex meer dan 28.000 creditcards en trok meer dan 1.000 geldautomaten van een van de Braziliaanse banken leeg. De fraudeurs stalen al het geld dat in de machines aanwezig was. De schade na dit incident werd geschat op miljoenen dollars.

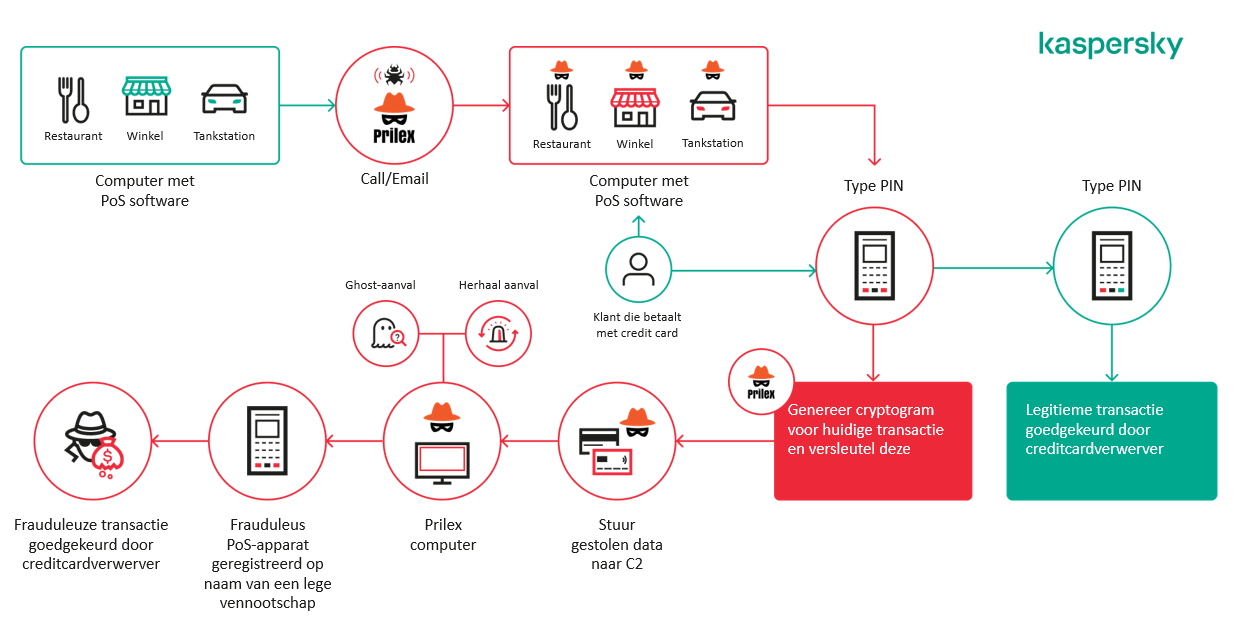

In 2016 richtte de groep al hun aanvallen alleen op PoS-systemen. Sindsdien hebben zij hun malware sterk verbeterd, waardoor het een complexe bedreiging is geworden die snel evolueert en grote gevolgen heeft voor de betalingsketen. Nu voert de Prilex-dreigingsactor zogenaamde "GHOST"-aanvallen uit - frauduleuze transacties met behulp van cryptogrammen - die eerder door de kaart van het slachtoffer zijn gegenereerd tijdens het betalingsproces in de winkel.

Werkwijze

De eerste machine-infecties gebeuren meestal via social

engineering. Nadat ze een doelwit hebben gekozen, bellen de cybercriminelen de

bedrijfseigenaar of zijn werknemers en zeggen dat hun PoS-software moet worden

bijgewerkt door een technicus. Later komt de neptechnicus persoonlijk naar het

bedrijf en infecteert de machines met kwaadaardige software. In een ander

scenario vragen fraudeurs het doelwit AnyDesk te installeren en de neptechnicus

toegang te verlenen om de malware op afstand te installeren.

Voordat de cybercriminelen hun slachtoffers treffen, voeren zij een eerste screening van de machine uit om na te gaan hoeveel transacties er al hebben plaatsgevonden en of dit doelwit de moeite waard is om aan te vallen. Zo ja, dan vangt de malware een lopende transactie op en wijzigt de inhoud ervan om de kaartgegevens vast te leggen. Alle buitgemaakte kaartgegevens worden vervolgens opgeslagen in een versleuteld bestand, dat later naar de server van de aanvallers wordt gestuurd, zodat zij transacties kunnen verrichten via een frauduleus PoS-apparaat dat op naam staat van een nepbedrijf.

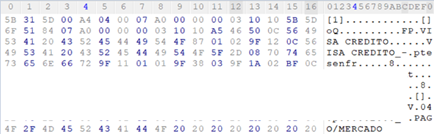

Vastgelegde creditcardgegevens die later naar de exploitatieserver worden gestuurd

Zo verkrijgen aanvallers, na één PoS-systeem te hebben aangevallen, dagelijks gegevens van tientallen en zelfs honderden kaarten. Dit is vooral gevaarlijk als de besmette machines zich bevinden in populaire winkelcentra in dichtbevolkte steden, waar de dagelijkse stroom klanten kan oplopen tot duizenden mensen

Het schema van de Prilex-infectieketen

In het recente onderzoek hebben Kaspersky-experts ook ontdekt dat de Prilex-groep de ontwikkelingscyclus van hun malware controleert met behulp van Subversion, dat door professionele developerteams wordt gebruikt. Ook verkoopt een zogenaamde officiële Prilex-website de kits van hun malware aan andere cybercriminelen als Malware-as-a-Service. Prilex heeft al eerder verschillende versies van zijn malware verkocht op het darknet. Zo verloor een Duitse bank in 2019 meer dan 1,5 miljoen euro bij een soortgelijke aanval door de Prilex-malware. Nu, met de opkomst van hun MasS-operatie, zouden zeer geavanceerde en gevaarlijke versies van PoS-malware zich naar vele landen kunnen verspreiden en zou het risico om miljoenen dollars te verliezen toenemen voor bedrijven over de hele wereld.

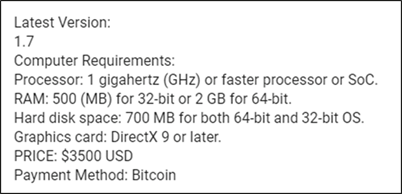

Kaspersky-onderzoekers ontdekten ook websites en Telegram-chats waar cybercriminelen Prilex-malware verkopen. Ze doen zich voor als de Prilex-groep zelf en bieden de nieuwste versies van PoS-malware aan, die tussen de 3.500 en 13.000 dollar kosten. Kaspersky-experts zijn niet zeker van het echte eigendom van deze websites, omdat het copycats kunnen zijn, die proberen zich voor te doen als de groep en geld stelen door gebruik te maken van de recente bekendheid.

Cybercriminelen vragen 3.500 USD voor de vermeende Prilex

PoS-kit

Cybercriminelen vragen 3.500 USD voor de vermeende Prilex

PoS-kit

Fabio Assolini, hoofd van het Latijns-Amerikaanse Global Research and Analysis Team (GReAT) bij Kaspersky: "In films zien we vaak hoe overvallers met een pistool in de hand bij een bank inbreken, de kassa leeghalen en met een grote zak geld op de vlucht slaan. In de echte wereld vinden bankovervallen echter heel anders plaats. Tegenwoordig zijn echte criminelen zeer sluw: ze vallen meestal op afstand aan met behulp van malware, zonder fysiek contact met de bank. Hierdoor zijn ze veel moeilijker op te sporen, en zolang geldautomaten en PoS niet voldoende beschermd en bijgewerkt zijn, zal het aantal bedreigingen en incidenten alleen maar toenemen”.

Voor bedrijven om zich tegen dergelijke aanvallen te beschermen, wordt aangeraden om een meerlaagse oplossing te gebruiken, oudere systemen te beveiligen met up-to-date bescherming en om zelfbeschermingstechnieken te implementeren in PoS-modules.

Lees meer over Prilex in het volledige verslag op Securelist.