DEFINITIE VAN VIRUS

Type virus: virus/bug/malware

Ook wel bekend als: CVE-2014-6271

Wat is het 'Bash Bug'-virus?

De 'Bash Bug', ook wel de Shellshock-kwetsbaarheid genoemd, vormt een ernstige dreiging voor alle gebruikers. Hierbij wordt misbruik gemaakt van de Bash-systeemsoftware die vaak in Linux en Mac OS X-systemen aanwezig is, zodat aanvallers de controle kunnen krijgen over elektronische apparaten. Een aanvaller kan op systeemniveau opdrachten uitvoeren, met dezelfde bevoegdheden als de getroffen services.

Via deze kwetsbaarheid kan een aanvaller op afstand een schadelijk uitvoerbaar bestand toevoegen aan een variabele die wordt uitgevoerd wanneer Bash wordt aangeroepen.

In de meeste voorbeelden die op dit moment online te vinden zijn, vallen aanvallers op afstand webservers aan die CGI-scripts hosten die in Bash zijn geschreven.

Op het moment van dit schrijven is deze kwetsbaarheid al met slechte bedoelingen gebruikt: kwetsbare webserver zijn geïnfecteerd met malware en de kwetsbaarheid is ingezet bij aanvallen van hackers. Onze onderzoekers verzamelen constant nieuwe exemplaren en aanwijzingen van infecties op basis van deze kwetsbaarheid. Binnenkort publiceren we meer informatie over deze malware.

De kwetsbaarheid bevindt zich in de Bash-shell-interpreter en stelt aanvallers in staat opdrachten op systeemniveau toe te voegen aan de Bash-omgevingsvariabelen.

Hoe de 'Bash Bug' werkt

Wanneer je een CGI-script op een webserver host, leest dit script automatisch bepaalde omgevingsvariabelen, bijvoorbeeld je IP-adres, je browserversie en informatie over het lokale systeem.

Maar stel dat je niet alleen deze normale systeeminformatie aan het CGI-script overdraagt, maar het script ook instrueert om opdrachten op systeemniveau uit te voeren. Dit zou betekenen dat het CGI-script – zonder de aanmeldgegevens voor de webserver te hebben – je omgevingsvariabelen leest zodra je het script activeert. Als deze omgevingsvariabelen de exploit-string bevatten, voert het script ook de opdracht uit die je hebt opgegeven.

Wat de Bash Bug uniek maakt

- Het is erg makkelijk om er misbruik van te maken

- Het effect van het Bash-virus is zeer ernstig

- Het treft elk type software dat gebruikmaakt van de Bash-interpreter

Onderzoekers proberen te achterhalen of er ook andere interpreters zijn getroffen, zoals PHP, JSP, Python of Perl. Afhankelijk van de manier waarop code is geschreven, gebruikt een interpreter soms Bash om bepaalde functies uit te voeren. Als dit het geval is, kunnen andere interpreters mogelijk ook worden ingezet om misbruik te maken van de CVE-2014-6271-kwetsbaarheid.

Onderzoekers proberen te achterhalen of er ook andere interpreters zijn getroffen, zoals PHP, JSP, Python of Perl. Afhankelijk van de manier waarop code is geschreven, gebruikt een interpreter soms Bash om bepaalde functies uit te voeren. Als dit het geval is, kunnen andere interpreters mogelijk ook worden ingezet om misbruik te maken van de CVE-2014-6271-kwetsbaarheid.

De impact is enorm groot omdat er veel embedded apparaten zijn die CGI-scripts gebruiken – bijvoorbeeld routers, huishoudelijke apparaten en draadloze toegangspunten. Deze zijn ook kwetsbaar en in veel gevallen moeilijk te patchen.

Hoe je weet of je apparaat is geïnfecteerd

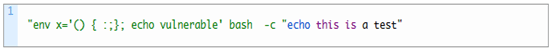

De eenvoudigste manier om te controleren of je systeem kwetsbaar is, is door een Bash-shell te openen op je systeem en de volgende opdracht uit te voeren:

Als de shell de string 'vulnerable' terugstuurt, moet je je systeem bijwerken.

Red Hat biedt links naar een diagnosestap waarmee gebruikers hun systemen kunnen testen op kwetsbare versies van Bash, zie https://access.redhat.com/articles/1200223

Een andere manier om te zien of je systeem al met het Bash-virus is besmet, is je HTTP-logboeken nagaan om te controleren of er iets verdachts tussen zit. Hieronder volgt een voorbeeld van een schadelijk patroon:

Er zijn ook enkele Bash-patches die iedere opdracht vastleggen die aan de Bash-interpreter wordt doorgegeven. Dit is een goede manier om te zien of iemand misbruik heeft gemaakt van je apparaat. Het houdt niemand tegen om misbruik te maken van deze kwetsbaarheid, maar hiermee worden de systeemactiviteiten van de aanvaller wel vastgelegd.

Hoe je het 'Bash Bug'-virus kunt tegenhouden

Het eerste wat je moet doen, is je Bash-versie bijwerken. Verschillende Linux-distributies bieden patches aan voor deze kwetsbaarheid. Hoewel nog niet voor alle patches is bewezen dat ze effectief zijn, is patchen toch het eerste wat je moet doen.

Als je IDS/IPS I gebruikt, is het verstandig om hier een handtekening voor te laden of aan toe te voegen. Veel van de openbare regels zijn gepubliceerd.

Controleer ook je webserverconfiguratie. Als er CGI-scripts aanwezig zijn die je niet gebruikt, overweeg dan om deze uit te schakelen.

Andere artikelen en links met betrekking tot het 'Bash Bug'-virus

- De Onion-ransomware (encryptietrojan)

- Shylock-banktrojan

- Mac-beveiligingsdreigingen

- Kaspersky Anti-Virus for Linux File Server

- Kaspersky Endpoint Security for Linux

- Kaspersky Security for Linux Mail Server

- Kaspersky Total Security

- Kaspersky Internet Security

- Kaspersky Anti-Virus

- Kaspersky Internet Security for Mac