Application Control en HIPS

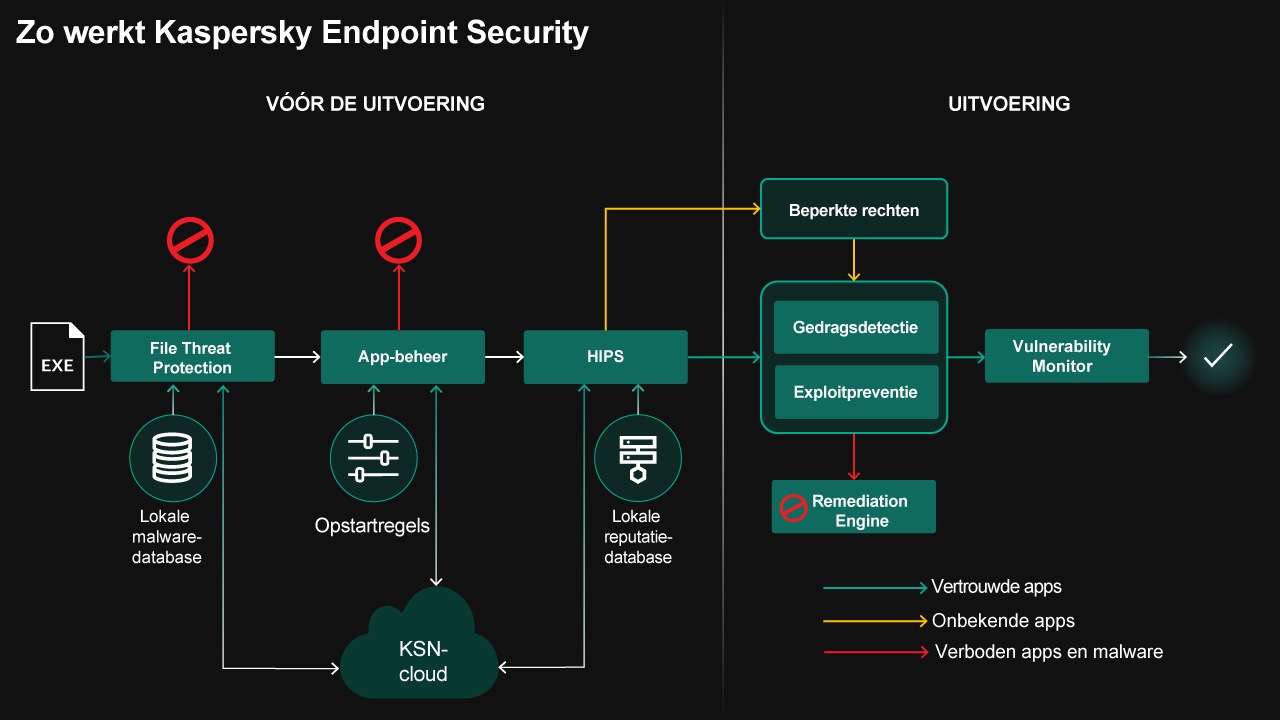

Traditionele beveiliging tegen cyberaanvallen is gebaseerd op malwaredetectie waarbij een applicatie voor het opstarten wordt gecontroleerd ten opzichte van databases met bekende malware-indicatoren. In Kaspersky-producten wordt deze eerste beschermingslaag tegen dreigingen uitgevoerd door KSN-clouddetectie, ML-malwareclassificatie, anti-rootkit en andere anti-malwaretechnologieën.

Een andere effectieve benadering is het “afdwingen van hygiëne” in de aangevallen systemen. Zelfs onbekende dreigingen kunnen worden geblokkeerd door toegang van applicaties tot essentiële systeembronnen strenger te maken. Onze belangrijkste voorbeelden van brongerichte beveiligingstechnieken zijn Application Control, waarbij uitvoering van bestanden wordt toegestaan of geblokkeerd op basis van lokale whitelisting-/blacklisting-regels en Host Intrusion Prevention System (HIPS), waarbij applicatietoegang wordt beperkt voor hostbronnen (gegevens, registersleutels, procesgeheugen enz.) op basis van de applicatiereputatie.

Om het beeld van de meerlaagse eindpuntbeveiliging van Kaspersky compleet te maken, moeten we ook enkele uitvoeringsbeheertechnologieën van de volgende laag vernoemen: Behavior Detection, Exploit Prevention, Remediation Engine en Vulnerability Monitor, beschreven in andere TechnoWiki-artikelen.

Vertrouwenscategorieën

In de oplossingen van Kaspersky is bronbescherming gebaseerd op het toewijzen van applicaties aan vertrouwenscategorieën en het definiëren van de toegestane bewerkingen van elke categorie, waaronder:

- Toewijzing van applicaties aan vertrouwenscategorieën.

- Rolgebaseerd beheer van de mogelijkheid van applicaties om te worden gestart en interactie te voeren met andere processen, gegevens, netwerken enz.

- Applicatiebewaking, met vermindering van rechten wanneer in een applicatie schadelijke activiteiten voorkomen, zoals pogingen om andere applicaties te beheren, registervermeldingen te wijzigen enz.

- Beveiligd opstarten, waarbij vertrouwen wordt gegeven aan toewijzing, beheer en bewaking van applicaties.

Applicatierechten worden gedefinieerd door de vertrouwenscategorie waarin ze vallen. Applicaties worden automatisch geïnventariseerd op een host en toegewezen aan vertrouwenscategorieën. In Kaspersky Endpoint Security for Business (KESB) worden vanaf de computers van gebruikers applicatielijsten geleverd aan beheerders, zodat zij hun eigen beleid voor applicatiebeheer kunnen ontwikkelen.

Toewijzing van een applicatie aan een vertrouwenscategorie is gebaseerd op het gedrag dat wordt beoordeeld door de anti-malware-engine, de reputatie in KSN, de elektronische handtekening en de integriteitscontrole van de applicatie. Applicaties worden beoordeeld wanneer ze voor het eerst worden gestart of in een groep na installatie van de anti-malwareoplossing op de host.

De vertrouwenscategorieën zijn:

- Vertrouwde applicaties: Besturingssysteemapplicaties (svchost, smss en andere), legitieme applicaties van bekende leveranciers en met een gecontroleerde handtekening en integriteit.

- Niet-vertrouwde applicaties: malware die wordt geblokkeerd, zelfs het opstarten ervan.

- Onbekende applicaties: beperkt, afhankelijk van hun aard Applicaties die worden herkend als adware (en geen malware zijn), mogen bijvoorbeeld worden uitgevoerd, maar mogen geen code injecteren in andere processen. Applicaties waarin geen schadelijke activiteiten voorkomen maar die geen handtekening hebben, beschikken over meer rechten.

Na de eerste indeling in categorieën blijft de anti-malwareoplossing de applicaties bewaken. Als deze kenmerken van malware vertonen, worden ze gedegradeerd naar een lagere vertrouwenscategorie en worden hun rechten beperkt. Applicatiereputatie wordt periodiek opnieuw bevestigd via KSN voor het geval de reputatie recentelijk naar beneden is bijgesteld in de cloud.

Bewerkingen van applicaties die niet in de vertrouwde categorie vallen, worden door Remediation Engine geregistreerd in het logboek. Als een applicatie malware blijkt te zijn, draait de engine de acties terug.

Applicatiebeheer

De mogelijkheid van een applicatie om te worden gestart, wordt gedefinieerd door de vertrouwenscategorie.

In Kaspersky Internet Security (voor thuisgebruikers) kunnen gebruikers blokkering van applicaties verfijnen op hun host en kunnen ze de modus kiezen:

- In de automatische modus worden niet-vertrouwde applicaties automatisch geblokkeerd (blacklist).

- In de modus Default Deny (whitelist) worden alleen vertrouwde applicaties gestart (PE32-bestanden, uitvoerbare .NET-bestanden, installatieprogramma's en enkele andere indelingen). Andere applicaties worden permanent geblokkeerd, ook tijdens opnieuw opstarten en updaten van het besturingssysteem.

- In de handmatige modus kunnen gebruikers bij de eerste keer opstarten besluiten een specifieke applicatie wel of niet te blokkeren.

In Kaspersky Endpoint Security for Business kunnen beheerders de startblokkering configureren van applicaties, uitvoerbare modules (PE-bestanden, exe, scr, dll) en scripts die worden uitgevoerd via diverse interpreters (com, bat, cmd, ps1, vbs, js, msi, msp, mst, ocx, appx, reg, jar, mmc, hta, sys). Hiertoe inventariseert de beheerder applicaties op de computers van gebruikers en ontvangt de bijbehorende lijst met metadata (leverancier, certificaat, naam, versie, installatiepad enz.). Als er later nieuwe applicaties staan op hosts, worden deze ook geïnventariseerd.

Applicaties worden automatisch gegroepeerd in hiërarchische categorieën (bijvoorbeeld games, kantoorapplicaties, browsers). Met categorieën kunnen beheerders beleidsgroepen voor het starten van applicaties maken. Voor gebruikersgroepen kunnen beheerders een opstartblokkering instellen voor specifieke applicaties, applicatiecategorieën of applicaties die voldoen aan bepaalde voorwaarden (bijvoorbeeld met een lage score voor de KSN-cloud).

Application Control biedt ook diverse tools voor het vereenvoudigen van de eerste configuratie van whitelist-regels. Zo omvat het een wizard voor het maken van regels op basis van inventarisatieresultaten, vooraf gedefinieerde regels die zijn aanbevolen door Kaspersky en dynamisch bijgewerkte whitelist-regels op basis van vertrouwde bronnen (bestandslocaties of referentiecomputers).

Gebruikers kunnen via hun KESB-interface beheerdersrechten aanvragen voor het starten van een applicatie. Om blokkering van een legitieme applicatie te voorkomen, kunnen beheerders in de testmodus een blokkeringsregel inschakelen. Testregels hebben geen invloed op het opstarten van de applicatie, maar beheerders worden geïnformeerd over eventuele triggers, waardoor ze ongewenste startblokkeringen van applicaties kunnen herkennen en de voorgestelde regels (of zelfs de hele functie van opstartbeheer) in hun netwerk kunnen testen.

HIPS

Naast het beheer van de mogelijkheid om te starten, worden met de vertrouwenscategorie van een applicatie ook de rechten gedefinieerd, d.w.z. wat een applicatie mag doen in het hostsysteem. Rechtenbeheer is gebaseerd op regels, met een vooraf gedefinieerde reeks kant-en-klare regels die kunnen worden aangepast door thuisgebruikers of beheerders van een bedrijfsoplossing.

Voor elke vertrouwenscategorie wordt met behulp van regels gedefinieerd of een applicatie het volgende mag doen:

- Bestanden en registersleutels aanpassen (lezen, schrijven, maken, verwijderen)

- Netwerkverbindingen tot stand brengen

- Toegang krijgen tot de webcamera en microfoon (hier gelden strengere regels, zelfs voor vertrouwde applicaties)

- Systeembewerkingen uitvoeren, bijvoorbeeld processen openen of vensters sluiten. Het is belangrijk om systeembewerkingen te controleren omdat malware deze kan gebruiken om het geheugen van andere processen te verstoren, code te injecteren of de werking van het besturingssysteem te verstoren.

Met elke regel worden de applicatiecategorieën gedefinieerd waarop de regel van toepassing is, evenals de actie die met de regel wordt gestuurd en het bijbehorende oordeel: toestaan of weigeren. In de oplossing voor thuisgebruikers kan het oordeel ook "ask user" (gebruiker vragen) zijn: de gebruiker wordt gevraagd om de beslissing te nemen en dergelijke beslissingen worden opgeslagen in het cachegeheugen.

Beveiligde container

Met een speciale reeks HIPS-regels kan elk proces worden uitgevoerd in een beveiligde container. Toegang tot dit proces is zeer beperkt, zelfs voor vertrouwde applicaties. Aanvullende beperkingen bieden blokkering van screenshots, beveiliging van het klembord en integriteitscontrole waarmee processen worden beschermd tegen schadelijke injecties. Op deze manier worden alle interne gegevens van de applicatie (waaronder persoonlijke gegevens van de gebruiker) veilig gehouden. Deze HIPS-techniek is essentieel voor de modus Safe Money (Safe Browser).

Bescherming van het opstarten van het besturingssysteem

Bij het opstarten van het besturingssysteem worden alle niet-vertrouwde applicaties volledig geblokkeerd en de rest wordt beperkt (hun netwerktoegang wordt bijvoorbeeld geblokkeerd). Hierdoor wordt de mogelijkheid van een aanval tijdens het opstarten van de computer verminderd.

Gerelateerde producten

Kaspersky Endpoint Security for Business

Kaspersky Internet Security

The protection technologies of...