Gedragsgebaseerde bescherming

Gedragsgebaseerde detectie is onderdeel van de meerlaagse, next-generation beveiligingsmethode van Kaspersky. Dit is een van de efficiëntste manieren om beveiliging te bieden tegen geavanceerde dreigingen zoals bestandsloze malware, ransomware en zero-day-malware.

Kaspersky Threat Behavior Engine heeft de volgende functies:

- Behavior Detection

- Exploit Prevention (EP)

- Remediation Engine

- Anti-locker

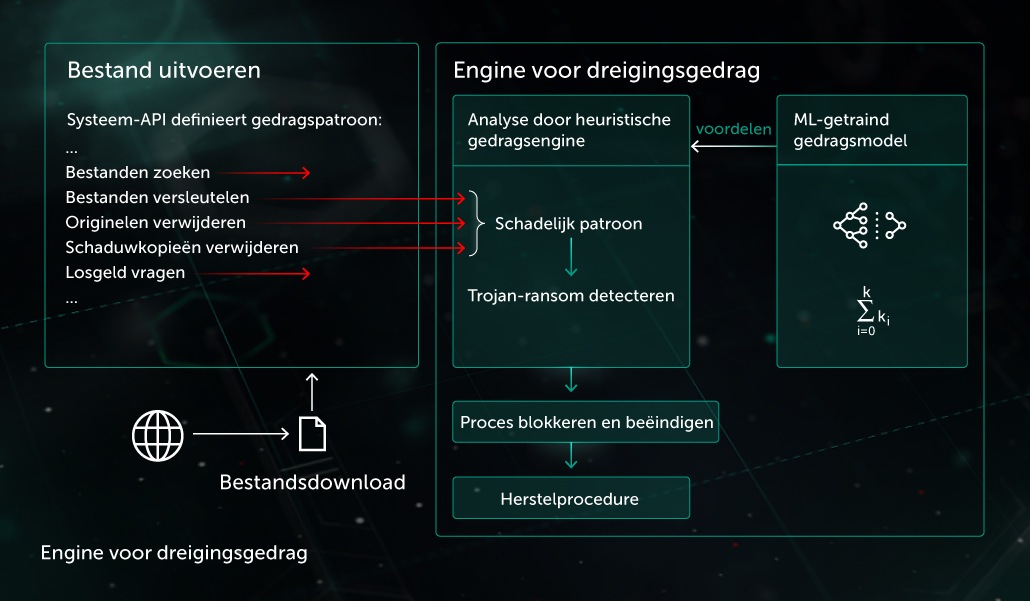

In het echte leven verbergen aanvallers schadelijke code om statische detectietechnologieën en emulatie door beveiligingsproducten te omzeilen. Nieuw gemaakte code van ransomware bevat bijvoorbeeld vaak een op maat gemaakte packer met een anti-emulatiefunctie. Vóór uitvoering is elke poging om de goed gelijkende sample met On Demand Scan (on-demand scannen) of On Access Scan (scannen bij toegang) te scannen niet succesvol, waardoor de taak van de aanvaller wordt uitgevoerd.

Maar in de uitvoeringsfase analyseert Threat Behavior Engine de werkelijke procesactiviteit in realtime en wordt de schadelijke aard ontdekt. Daarna moet alleen nog maar een waarschuwing worden afgegeven, het proces beëindigd en de wijzigingen ongedaan gemaakt.

In het genoemde voorbeeld met verpakte ransomware kan de sample het volgende proberen:

- Belangrijke bestanden op het doelsysteem zoeken

- Belangrijke bestanden versleutelen

- Originele bestanden verwijderen

- Schaduwkopieën verwijderen

Dergelijke informatie is voldoende voor een detectie en is niet afhankelijk van de gebruikte packer of anti-emulatietechnieken. Wanneer Threat Behavior Engine wordt uitgevoerd, gewapend met zowel gedragsheuristiek als ML-gebaseerde modellen, wordt het product ongevoelig voor statische ontwijkingstechnieken en zelfs wijzigingen aan sample-gedrag.

Bij het maken van een gedragsgebaseerd oordeel, is het belangrijk om schadelijke activiteiten zo snel mogelijk te detecteren. Hierdoor kan bij juist gebruik van Remediation Engine definitief verlies van gebruikersgegevens worden voorkomen. Remediation Engine beschermt verschillende objecten, zoals bestanden, registersleutels, taken enz.

In de bovenstaande sample nemen we aan dat de ransomware zichzelf vóór de schadelijke activiteit heeft toegevoegd om automatisch te worden uitgevoerd (bijvoorbeeld via het register). Na detectie moet Remediation Engine de gedragsstroom analyseren en niet alleen de gebruikersgegevens herstellen, maar ook de gemaakte registersleutel verwijderen.

Een van de voordelen is dat de technologie voor gedragsgebaseerde detectie in sommige gevallen de enige manier is om een dreiging zoals bestandsloze malware te detecteren en hiertegen bescherming te bieden. Tijdens het surfen op internet wordt een gebruiker aangevallen met een drive-by-aanval. Na misbruik van kwetsbaarheden wordt er schadelijke code in de webbrowser uitgevoerd. Het belangrijkste doel van de schadelijke code is om het register of WMI-abonnementen voor persistentiedoeleinden te gebruiken, waardoor er geen enkel object voor een statische scan aanwezig is. Toch analyseert de component Behavior Detection het gedrag van de webbrowser bij dreigingen, meldt de detectie en blokkeert de schadelijke activiteit.

De component Behavioral Engine profiteert van informatie over gedragsheuristiek en van ML-gebaseerde modellen op het endpoint om eerder onbekende schadelijke patronen te detecteren. Systeemgebeurtenissen worden verzameld uit verschillende bronnen en geleverd aan het ML-model. Na verwerking beoordeelt het ML-model of het geanalyseerde patroon schadelijk is. Zelfs als het oordeel is dat het patroon onschadelijk is, wordt het resultaat van het ML-model vervolgens door gedragsheuristiek gebruikt, waarmee ook de detectie kan worden gemeld.

Met Behavior Detection wordt ook een mechanisme voor geheugenbeveiliging geïmplementeerd. Hiermee worden essentiële systeemprocessen zoals lsass.exe beveiligd en kan worden voorkomen dat de gebruikersgegevens lekken via malware zoals mimikatz.