Anti-rootkit- en hersteltechnologie

Rootkit: een schadelijk programma dat verschillende technieken toepast om schadelijke code en activiteiten te verbergen, zodat deze niet worden gedetecteerd, en dat reageert op herstelpogingen door een anti-virusprogramma. Anti-Rootkit-technologie is onderdeel van de meerlaagse, next-generation bescherming van Kaspersky. Het detecteert actieve infectie door deze rootkit-programma's en herstelt systemen na dit type infectie.

In de meeste gevallen bevat een rootkit een stuurprogramma (of een serie stuurprogramma). Het werkt in de kernelmodus en voert sommige of alle van de volgende functies uit:

- verbergen van bestanden in de opslag (HDD), Windows-registersleutels en -waarden, processen in het systeem, geladen modules, geheugengebieden (in het geval van bestandsloze malware), netwerkactiviteiten, schijfsectoren of andere objecten en artefacten

- bestrijding van aanpassing en/of verwijdering van de rootkit door anti-virusprogramma's in het geval van detectie, waaronder het herstellen van gewijzigde rootkits

- schadelijke code/applicaties toegang bieden tot de kernel van het besturingssysteem (om anti-virusprocessen te beëindigen), schadelijke code injecteren in legitieme processen, netwerkverkeer onderscheppen (sniffen), toetsaanslagen onderscheppen (keylogging) enz.

Schrijvers van malware zijn geïnteresseerd in langdurige werking van hun schadelijke code op een aangevallen host, zelfs als er anti-virussoftware wordt uitgevoerd. Hiervoor moeten ze verschillende technieken toepassen om detectie en herstel van de actieve infectie te verhinderen. Ze kunnen zowel gedocumenteerde als niet-gedocumenteerde methoden van het besturingssysteem gebruiken. Rootkits staan bekend om hun verschillende benaderingen van onderschepping in de gebruikersmodus en kernelmodus, manipulatie van objecten (DKOM), technieken om filter-drivers en callback-functies te omzeilen, enz. Voor persistentie op het systeem van slachtoffers, moet de uitvoering van rootkits gestart worden in de vroege fasen van het opstarten van een besturingssysteem, zodat ze opstartsectoren kunnen infecteren, zoals Master Boot Record (MBR ) en Volume Boot Record (VBR). Een rootkit met een dergelijke functionaliteit wordt een bootkit genoemd.

Anti-rootkit-technologieën van Kaspersky

- Actieve infectie in het systeemgeheugen van het besturingssysteem zoeken

- Alle locaties scannen die mogelijk worden gebruikt voor automatische uitvoering

- Herstellen in het geval van detectie van een actieve infectie, herstellen in een vroege fase van het opstarten van het besturingssysteem

- Actieve infecties neutraliseren tijdens productinstallatie op het geïnfecteerde systeem

Bij deze complexe beschermingstechnologie met meerdere modules worden twee benaderingen voor detectie en neutralisatie van actieve infecties toegepast: exact en generiek. Bij Kaspersky-producten worden beide benaderingen gebruikt.

Exacte benadering: procedures voor detectie en neutralisatie zijn gericht op specifieke rootkit-technieken, zoals het verbergen van de aanwezigheid of tegenacties bij herstel door anti-virus. Met deze benadering wordt binnen een korte tijd bescherming tegen een rootkit geboden om huidige uitbraken te bestrijden, waardoor er tijd wordt bespaard om een generieke benadering te ontwikkelen.

Generieke benadering: Anti-RootKit scant actieve processen, systeemmodules, het geheugen en AutoRun-objecten, en biedt andere anti-viruscomponenten toegang tot de malwarecode, zoals een emulator, AV-engine, statische heuristiek, gedragsgebaseerde heuristiek met ML-model enz. Als een van de vermelde componenten wordt geactiveerd, desinfecteert de anti-rootkit het systeem.

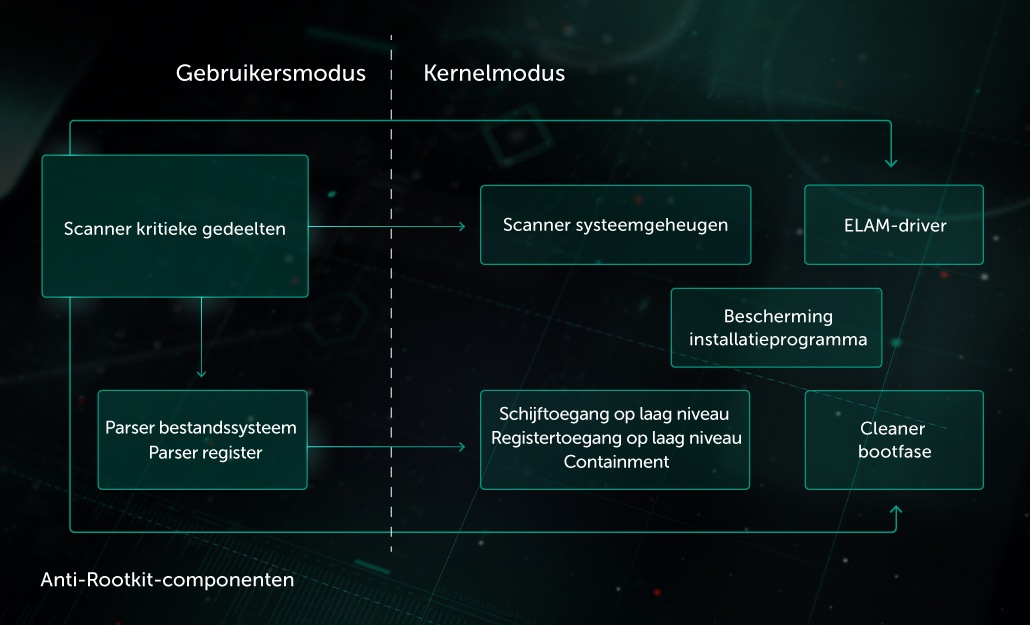

Anti-rootkit-componenten

- Installer Protector: bestrijdt actieve infectie tijdens installatie van beveiligingsproducten op het systeem van het slachtoffer

- Low-level Disk Access, Low-level Registry Access, Containment: biedt beperkte toegang tot de harde schijf en het Windows-register, waarbij verschillende methoden van toegangsonderschepping worden omzeild. Beperkt toepassing van technieken voor actieve infectiebeheersing tijdens een herstelperiode

- Boot Stage Cleaner: voert herstel uit in vroege fase van het opstarten van het besturingssysteem

- System Memory Scanner: een module om rootkits in het systeemgeheugen te zoeken en te herstellen

- Filesystem Parser, Registry Parser: parseert diverse indelingen van het bestandsysteem en Windows-register

- Critical Areas Scanner: module voor het scannen en herstellen van AutoRun-objecten. Profiteert van de hierboven beschreven modules.

Een dreiging die in de afgelopen jaren steeds groter is geworden, is die van rootkits die zich verbergen in firmware. Dit type malware is erg gevaarlijk omdat de uitvoering al begint in de vroege fasen van het opstarten van een besturingssysteem. Hierdoor kan de schadelijke code in het systeem blijven bestaan, zelfs nadat de schijf is geformatteerd en het besturingssysteem opnieuw is opgestart. De eerste UEFI-rootkits werden ontdekt in 2015. In de daaropvolgende jaren zijn enkele succesvolle APT-aanvallen met dit type rootkits gedetecteerd.

Om deze dreiging te bestrijden, bevat onze reeks anti-rootkit-technologieën een firmwarescanner. Deze analyseert de inhoud van het ROM BIOS wanneer de scanner voor essentiële gebieden wordt uitgevoerd. Deze technologie kan werken voor systemen die worden opgestart in de UEFI-modus of in de verouderde modus (BIOS).

De firmwarescanner werkt als volgt:

- De inhoud van het ROM BIOS wordt gedumpt door een speciale driver.

- De scanner controleert de dump met de heuristiek die specifiek voor rootkit-detectie is ontworpen.

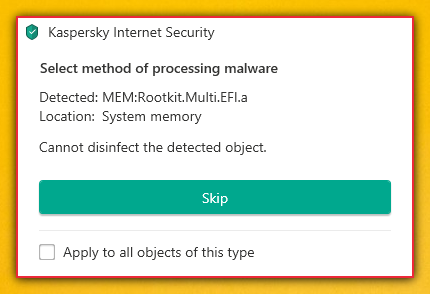

- Als er schadelijke code wordt gedetecteerd, wordt de gebruiker geïnformeerd via een waarschuwing met vermelding van de locatie van de malware (het systeemgeheugen) en de modus waarin het systeem is opgestart ('MEM:Rootkit.Multi.EFI.a' voor UEFI-modus, 'MEM:Rootkit.Multi.BIOS.a' voor verouderde modus).

- Het herschrijven van het ROM BIOS kan een risicovolle bewerking zijn en is platformafhankelijk. Daarom wordt er geen automatisch herstel uitgevoerd voor dit type infectie. Als er een rootkit wordt gedetecteerd, moet u contact opnemen met onze ondersteuning voor instructies voor het handmatig herschrijven van het ROM BIOS. In het allerslechtste geval moet u het moederbord vervangen.

Een waarschuwing van Kaspersky Internet Security over detectie van een UEFI-rootkit

De firmwarescanner van Kaspersky detecteert alle bekende UEFI-rootkits, waaronder Hacking Team (VectorEDK), Lojax (DoubleAgent) en Finfish. De specifieke heuristiek wordt regelmatig geüpdatet op basis van onderzoeken naar nieuwe rootkits die worden ontdekt door experts van Kaspersky en andere leveranciers. De firmwarescanner wordt gebruikt in al onze belangrijke producten (Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security for Business enz.).