Adaptive Anomaly Control

Verkleining of versterking van het aanvalsoppervlak kan een zeer effectieve en financieel aantrekkelijke preventietechniek zijn. Als u de kwetsbaarheden van uw systeem en de overmatige functies kent, kunt u proactief acties blokkeren die kunnen leiden tot misbruik van deze tekortkomingen.

Er kunnen echter nadelen verbonden zijn aan het dagelijkse gebruik van dergelijke methoden. Ten eerste worden bij algemene beperkingen specifieke scenario's genegeerd, wat nadelig kan zijn voor rechtmatige gebruikers. Met macro's in MS Word is het bijvoorbeeld mogelijk om PowerShell direct uit te voeren vanuit het document. Deze 'handige' functie heeft echter geleid tot veel malwareproblemen. Maar als u activering van macro's voor het hele bedrijf blokkeert, dan gaan de medewerkers van de financiële afdeling niet blij zijn. zij gebruiken namenlijk vaak MS Word-documenten met macro's.

Een ander probleem is dat voor handmatige versterking veel werk door experts nodig is. Zelfs voor ervaren beheerders zou het enorm veel tijd kosten om elke blokkeringsregel af te stemmen op het grote aantal verschillende groepen en applicaties. Bovendien moeten deze beveiligingsmaatregelen regelmatig worden herzien als gevolg van nieuwe dreigingen en wijzigingen aan de infrastructuur.

Adaptive Anomaly Control (AAC) is een nieuwe beveiligingsmodule van Kaspersky Endpoint Security en is een slimme tool voor automatische verkleining van het aanvalsoppervlak. Met deze technologie kunt u de versterking van het systeem aanpassen tot op het niveau van de individuele gebruiker of verschillende groepen gebruikers. Hierbij wordt rekening gehouden met alle verschillende unieke behoeften, terwijl misbruik van kwetsbaarheden of overmatige functies van het systeem voorkomen worden.

Belangrijke functies van de module Adaptive Anomaly Control:

(1) Een uitgebreide reeks effectieve beheerregels gemaakt door de experts van Kaspersky en gebaseerd op gegevens verkregen met technieken van machine learning. Met algoritmen voor gedragsanalyse kunnen we nieuwe mogelijke heuristieke gegevens van verdachte acties in het systeem vinden. Deze acties kunnen echter in sommige specifieke gevallen legitiem zijn, waardoor een algemene blokkering niet kan worden gebruikt. Wanneer dergelijke uitzonderingen worden gedefinieerd en aangewezen door experts, kunnen deze potentiële heuristieke gegevens echter worden omgezet in volledig functionele versterkingsregels.

Een veelvoorkomend voorbeeld van verdacht gedrag is wanneer een applicatie door een bepaald systeemproces wordt gestart: bijvoorbeeld Windows Session Manager, Local Security Authority Process of Windows Start-Up Application. Er zijn gevallen waarbij dit een legitieme actie is, bijvoorbeeld wanneer Windows wordt opgestart. Het is de taak van de expert om deze omstandigheden te bepalen en vervolgens een beheerregel te maken waarmee de uitvoering van applicaties door het systeemproces wordt geblokkeerd, maar met passende uitzonderingen zodat het besturingssysteem kan worden uitgevoerd.

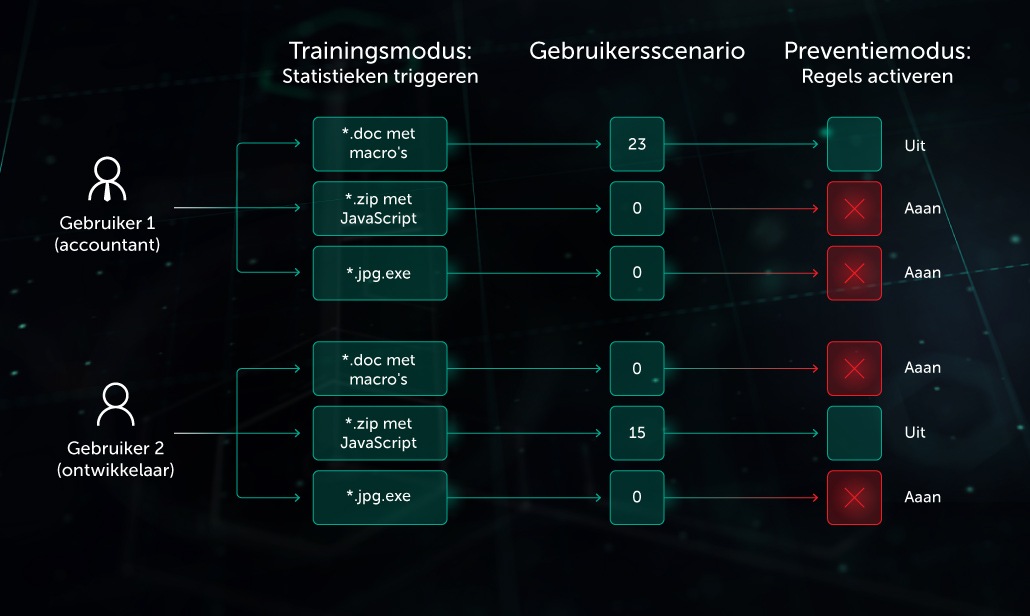

(2) Automatische aanpassing (slimme modus) op basis van analyse van gebruikersactiviteiten. Dit vermindert de behoefte aan handmatige configuratie van beheerregels aanzienlijk. Ten eerste wordt de AAC-module in de leermodus gestart. Deze verzamelt statistische gegevens over beheerregels die gedurende een bepaalde periode worden geactiveerd om een model voor normale activiteiten voor een gebruiker of groep (legitiem scenario) op te stellen. Vervolgens activeert het systeem in de preventiemodus alleen de regels voor het blokkeren van acties die afwijkend zijn voor deze groeps- of gebruikersscenario. Als een patroon van normale activiteiten om welke reden dan ook verandert, kan de AAC-module worden teruggeschakeld naar de leermodus om een nieuw scenario te maken.

Een indicatie van een gevaarlijke e-mailbijlage is bijvoorbeeld de aanwezigheid van JavaScript in het archief. Medewerkers van de financiële afdeling hebben nooit een legitieme reden om dergelijke archieven uit te wisselen. Aan de andere kant is deze situatie wel gebruikelijk bij ontwikkelaars. Wanneer Adaptive Anomaly Control deze verschillende scenario's ontdekt, blokkeert dit de bijlagen met actieve inhoud voor een groep gebruikers (financiële afdeling), maar blokkeert deze inhoud niet voor een andere groep (ontwikkelaars).

(3) Fijnafstelling. Naast de automatische modus kan de systeembeheerder de activering van blokkeringsregels beheren en individuele uitzonderingen maken wanneer het te blokkeren gedrag mogelijk onderdeel is van een legitieme activiteit van specifieke gebruikers, applicaties of apparaten.

Blokkering van het uitvoeren van bestanden met een dubbele extensie (bijvoorbeeld img18.jpg.exe) zou in 99% van de gevallen een correcte beheerregel zijn. In sommige systemen worden bestanden met een dubbele extensie echter op legitieme wijze gebruikt (update.txt.cmd). In dit geval kan de beheerder eenvoudig een uitzondering toevoegen om dit toe te staan.

(4) Synergie met meerdere tools. Met de module Adaptive Anomaly Control verkleint u niet alleen het aanvalsoppervlak en de blootstelling aan dreigingen, waaronder zero-days. Het verbetert ook de samenwerking van Kaspersky Endpoint Security als onderdeel van een meerlaags beveiligingsplatform. Activering van een bepaalde AAC-regel kan dienen als signaal voor nader onderzoek van een verdacht object door andere beveiligingsmodules of door experts.