Deskundigen van Kaspersky Lab die de activiteiten volgen van de Winnti groep, hebben een actieve dreiging ontdekt op basis van een bootkit installer uit 2006

Deskundigen van Kaspersky Lab die de activiteiten volgen van de Winnti groep, hebben een actieve dreiging ontdekt op basis van een bootkit installer uit 2006. Kaspersky Lab heeft de dreiging "HDRoot" genoemd, naar de oorspronkelijke "HDD Rootkit" naam van de tool. Het gaat om een universeel platform voor duurzame en aanhoudende verschijning in een aangevallen systeem, dat kan worden gebruikt als basis voor elke willekeurige tool.

De criminele Winnti-organisatie staat bekend om industriële cyberspionagecampagnes, gericht op softwarebedrijven, vooral uit de gaming-branche. Uit recente waarnemingen blijkt dat de groep zich ook richt op farmaceutische bedrijven.

"HDRoot" werd ontdekt toen een intrigerend voorbeeld van malware de interesse wekte van Kaspersky Labs Global Research & Analysis Team (GReAT). De redenen hiervoor waren:

- Het werd beschermd door een commerciële VMProtect Win64 executable, ondertekend met een certificaat waarvan bekend is dat het is gecompromitteerd. Van het certificaat, dat toebehoort aan de Chinese entiteit Guangzhou YuanLuo Technology, is bekend dat de Winnti groep het heeft misbruikt om andere tools te ondertekenen;

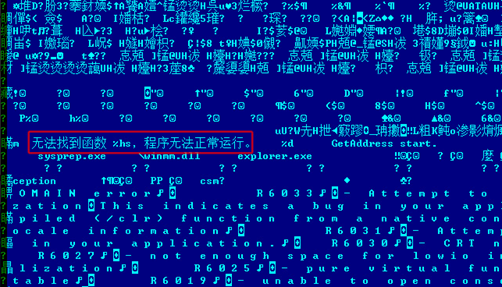

- De eigenschappen en de outputtekst van de executable werden vervalst om het te laten lijken op een Microsoft Net Command net.exe, uiteraard om de kans te verminderen dat systeembeheerders de kwaadaardige aard van het programma zouden ontdekken.

Dit alles zorgde ervoor dat de sample er behoorlijk verdacht uitzag. Verdere analyse toonde aan dat de HDRoot bootkit een universeel platform is voor duurzame en aanhoudende verschijning in een systeem. Het kan worden gebruikt om elke andere tool te starten. De GReAT-onderzoekers slaagden erin om twee soorten backdoors te identificeren die waren gestart met behulp van dit platform, en er kunnen er nog meer zijn. Eén van deze backdoors was in staat om gerenommeerde anti-virusproducten te omzeilen in Zuid-Korea - AhnLab's V3 Lite, AhnLab's V3 365 Clinic en ESTsoft's ALYac. Winnti gebruikte het daarom om malwareproducten te lanceren op doelwitten in Zuid-Korea.

Volgens gegevens van het Kaspersky Security Network is Zuid-Korea het belangrijkste interessegebied voor de Winnti groep in Zuidoost-Azië; tot de andere doelen in deze regio behoren organisaties in Japan, China, Bangladesh en Indonesië. Kaspersky Lab heeft ook HDRoot-infecties gedetecteerd bij een bedrijf in het Verenigd Koninkrijk en één in Rusland. Beide waren eerder het doelwit van de Winnti groep.

"Het belangrijkste doel voor elke APT-actor is om onder de radar te blijven, om zich te verbergen in de schaduw. Daarom zien we zelden ingewikkelde code-encryptie, want dat zou de aandacht trekken. De Winnti groep nam een risico, waarschijnlijk omdat het uit ervaring weet welke signalen moeten worden verborgen en welke over het hoofd kunnen worden gezien omdat organisaties niet altijd het beste beveiligingsbeleid toepassen. Systeembeheerders moeten overal bovenop zitten, en als het om een klein team gaat, wordt de kans dat cybercriminele activiteit onopgemerkt blijft alleen maar hoger", aldus Dmitry Tarakanov, Senior Security Researcher van Kaspersky Labs GReAT-team.

De ontwikkeling van de HDD Rootkit is waarschijnlijk het werk geweest van iemand die zich bij de Winnti groep aansloot toen deze werd opgericht. Kaspersky Lab denkt dat Winnti als groep werd gevormd in 2009, en dus nog niet bestond in 2006. Er is echter ook een mogelijkheid dat Winnti gebruik heeft gemaakt van software van derden. Mogelijk zijn deze utility en broncode beschikbaar op Chinese of andere cybercriminele zwarte markten. De dreiging is nog altijd actief. Sinds Kaspersky Lab detecties begon toe te voegen, is de groep achter de aanvallen deze gaan aanpassen - in minder dan een maand tijd werd een nieuwe modificatie geïdentificeerd.

Producten van Kaspersky Lab blokkeren de malware met succes en beschermen gebruikers tegen de dreiging.

Meer informatie over Chineestalige APT-campagnes vindt u hier.

Lees voor meer informatie over het aanvalsplatform van de Winnti groep de blogpost op Securelist.com.