Turla verbergt zich in de ruimte

Tijdens onderzoek naar de beruchte Russischtalige cyberspionagegroep Turla, hebben onderzoekers van Kaspersky Lab ontdekt hoe deze groep de detectie van zijn activiteiten en fysieke locatie weet te vermijden. De groep benut zwakke plekken in de beveiliging van wereldwijde satellietnetwerken om de ultieme anonimiteit te bereiken.

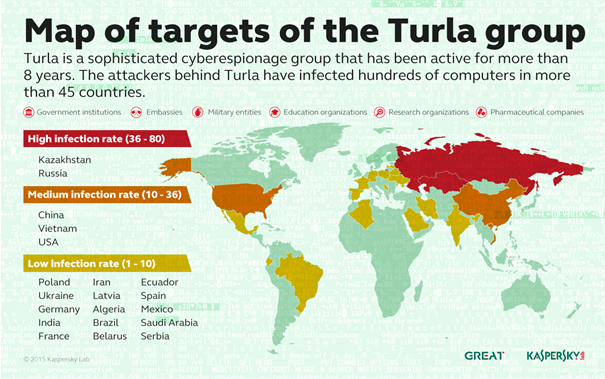

Turla is een geavanceerde cyberspionagegroep die al ruim 8 jaar actief is. De aanvallers achter Turla hebben honderden computers in meer dan 45 landen besmet, waaronder overheidsinstellingen en ambassades, evenals organisaties uit de sectoren defensie, onderwijs, onderzoek en farmaceutische bedrijven. In de eerste fase voert de Epic backdoor de profilering van slachtoffers uit. Uitsluitend voor de meest waardevolle doelen gebruiken de aanvallers in de laatste fasen van de aanval vervolgens een uitgebreid, op satellieten gebaseerd communicatiemechanisme om hun sporen te helpen verbergen.

Satellietcommunicatie is vooral bekend als hulpmiddel voor tv-uitzendingen en beveiligde communicatie; het wordt echter ook gebruikt om toegang te bieden tot internet. Dergelijke services worden meestal gebruikt op afgelegen locaties waar alle andere soorten internettoegang onstabiel, langzaam of niet beschikbaar zijn. Een van de meest wijdverbreide en betaalbare soorten satellietgebaseerde internetverbindingen is een zogenaamde downstream-only verbinding.

Daarbij worden uitgaande verzoeken van de pc van een gebruiker gecommuniceerd via conventionele lijnen (een bekabelde of GPRS-verbinding), terwijl al het binnenkomende verkeer afkomstig is van de satelliet. Met deze technologie kan de gebruiker een relatief hoge downloadsnelheid behalen. Het heeft echter één groot nadeel: al het downstreamverkeer komt onversleuteld terug naar de pc. Elke malafide gebruiker kan met de juiste goedkope apparatuur en software dit verkeer eenvoudig onderscheppen en zo toegang krijgen tot alle gegevens die gebruikers van deze links aan het downloaden zijn.

De Turla-groep maakt op een andere manier misbruik van deze zwakte: om de locatie van zijn Command & Control-servers (C&C) te verbergen, een van de belangrijkste onderdelen van de kwaadaardige infrastructuur. De C&C-server is in wezen een "thuisbasis" voor de tegen de doelmachines ingezette malware. Door de locatie van een dergelijke server te achterhalen, kunnen onderzoekers details boven water krijgen over de actor achter een operatie. Dit is hoe de Turla-groep dergelijke risico's weet te vermijden:

- De groep 'luistert' eerst naar de downstream van de satelliet om actieve IP-adressen te identificeren van de satellietgebaseerde internetgebruikers die op dat moment online zijn.

- Vervolgens kiezen ze een online IP-adres dat ze willen gebruiken om een C&C-server te verbergen, zonder dat de legitieme gebruiker hiervan op de hoogte is.

- De door Turla besmette machines worden dan geïnstrueerd om data weg te sluizen naar de gekozen IP's van reguliere satellietgebaseerde internetgebruikers. Deze gegevens reizen via conventionele lijnen naar de telepoorten van de satellietinternetaanbieder en vervolgens naar de satelliet, en tot slot van de satelliet naar de gebruikers met de uitgekozen IP-adressen.

Interessant is dat de legitieme gebruiker waarvan het IP-adres door de aanvallers werd gebruikt om data te kunnen ontvangen van een besmette machine deze datapakketten ook ontvangt, maar dit nauwelijks zal merken. De reden hierachter is dat de Turla-aanvallers besmette machines instructies geven om data te verzenden naar poorten die, in de meeste gevallen, standaard gesloten zijn. De pc van een legitieme gebruiker zal deze pakketten simpelweg droppen, terwijl de Turla C&C-server, die deze poorten open houdt, deze gegevens wél zal ontvangen en verwerken.

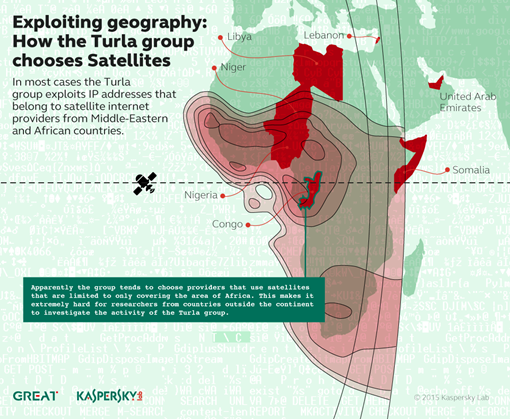

Een ander interessant aspect aan de tactiek van Turla is dat satellietinternetaanbieders in het Midden-Oosten en Afrikaanse landen worden gebruikt. In hun onderzoek hebben deskundigen van Kaspersky Lab ontdekt dat de Turla-groep IP-adressen gebruikt van aanbieders in Afghanistan, Congo, Libanon, Libië, Niger, Nigeria, Somalië en Zambia.

Satellieten die door operators in deze landen worden gebruikt, hebben meestal geen dekking in Europese en Noord-Amerikaanse gebieden. Dit maakt het voor de meeste beveiligingsonderzoekers bijzonder lastig om dergelijke aanvallen te onderzoeken.

"In het verleden hebben we ten minste drie verschillende groepen gezien die satellietgebaseerde internetlinks gebruiken om hun activiteiten te maskeren. De door de Turla-groep ontwikkelde oplossing was daarbij de meest interessante en ongewone. Turla is in staat om de ultieme anonimiteit te bereiken door een op grote schaal gebruikte technologie te benutten – eenrichting-internetverkeer via de satelliet. De aanvallers kunnen zich overal binnen het bereik van de door hen gekozen satelliet bevinden, een gebied dat duizenden vierkante kilometers kan beslaan", zegt Stefan Tanase, Senior Security Researcher bij Kaspersky Lab. "Dit maakt het bijna onmogelijk om de aanvallers op te sporen. Met de toenemende populariteit van dergelijke methoden, is het voor systeembeheerders van belang om de juiste verdedigingsstrategieën te implementeren om dergelijke aanvallen af te slaan."

Kaspersky Lab-producten detecteren en blokkeren de door de Turla gebruikte malware met succes. Lees op Securelist.com meer over de mechanismen die Turla inzet voor het misbruiken van satellietgebaseerde internetlinks en de Indicators of Compromise.

Meer over Turla weten? Volg de live webinar met Stefan Tanase, Senior Researcher bij het Global Research and Analysis Team (GReAT) op 9 september, om 17.00 uur:

Link: https://kaspersky.webex.com/kaspersky/j.php?MTID=m1418ad637db25553b9dd635174147467