Tweestapsverificatie (2FA) wordt dankzij het gebruik van eenmalige wachtwoorden (OTP’s) nu vaak gezien als een wondermiddel tegen phishing, social engineering, accountdiefstal en andere cyberproblemen. Doordat er bij het inloggen om een eenmalig wachtwoord wordt gevraagd, biedt de betreffende dienst een extra beschermende laag van gebruikersverificatie. De code kan in een speciale app rechtstreeks op het apparaat van de gebruiker worden gegenereerd. Helaas nemen er weinig mensen de moeite om een authenticator-app te installeren en te configureren. Daarom sturen sites meestal een verificatiecode in de vorm van een sms, e-mail, pushmelding, IM-bericht of zelfs een oproep.

Deze code is slechts een beperkte tijd geldig en verbetert de beveiliging aanzienlijk. Maar een wondermiddel is het niet: zelfs met tweestapsverificatie blijven persoonlijke accounts kwetsbaar voor OTP-bots. Dit is geautomatiseerde software die gebruikers verleidt om hun eenmalige wachtwoorden te onthullen via social engineering.

Lees snel verder om erachter te komen welke rol deze bots spelen bij phishing en hoe ze werken…

Hoe werken OTP-bots?

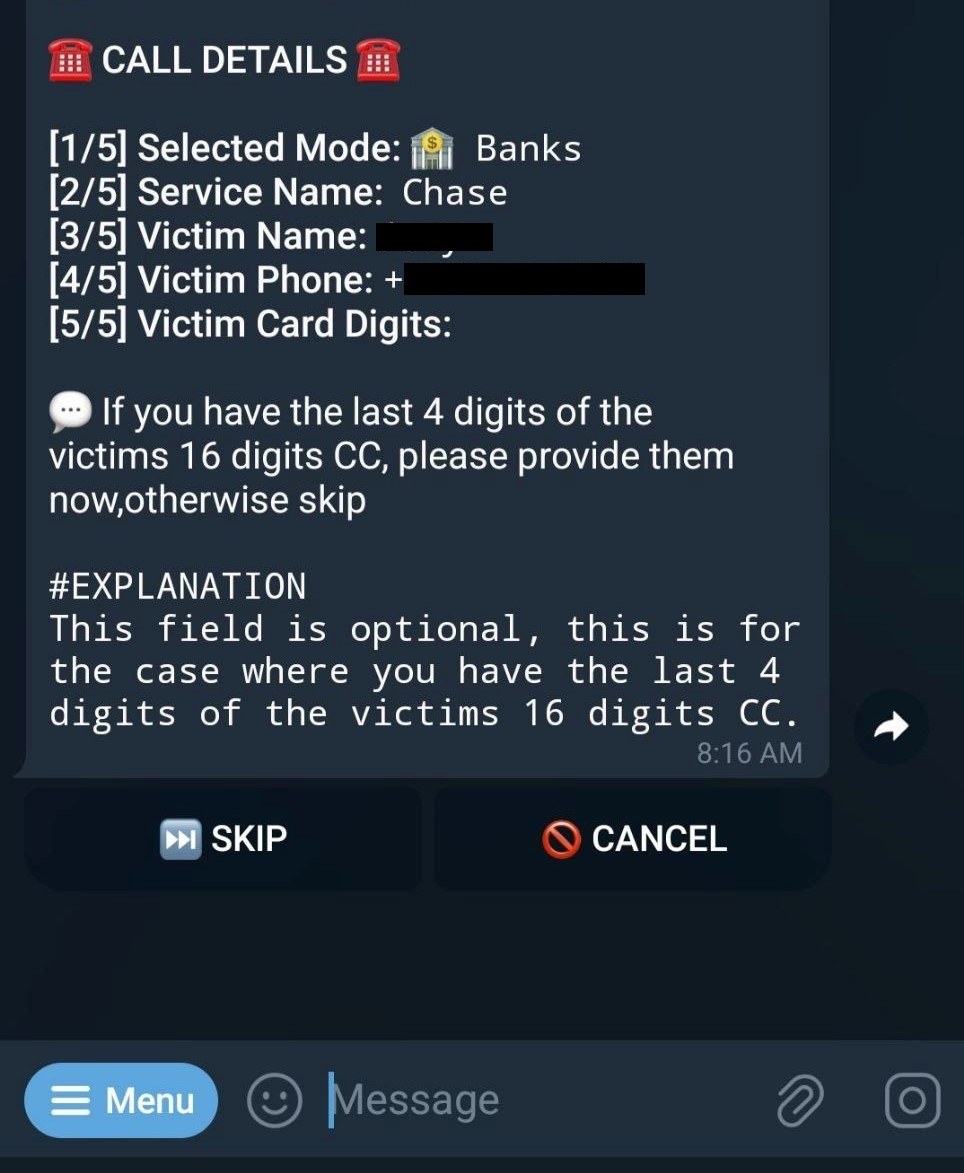

Deze bots worden bestuurd via een controlepaneel in een webbrowser of via Telegram. Ze imiteren legitieme organisaties, zoals banken. Zo proberen ze het slachtoffer te dwingen om een verzonden eenmalig wachtwoord te delen. Dit is hoe het werkt:

- Nadat de oplichter de inloggegevens van het slachtoffer heeft verkregen inclusief wachtwoord (hieronder staat hoe dit wordt gedaan), logt de oplichter in op het account van het slachtoffer en wordt gevraagd een eenmalig wachtwoord in te voeren.

- Het slachtoffer ontvangt het eenmalig wachtwoord op zijn of haar telefoon.

- De OTP-bot belt het slachtoffer en vraagt diegene de ontvangen code in te voeren met behulp van een vooraf opgenomen social engineering-script.

- Het nietsvermoedende slachtoffer toetst tijdens het gesprek de code op zijn of haar telefoon in.

- De code wordt doorgegeven aan de Telegram-bot van de oplichter.

- De oplichter krijgt toegang tot het account van het slachtoffer.

De belangrijkste functie van de OTP-bot is het slachtoffer bellen, en het succes van de oplichting hangt af van hoe overtuigend de bot is. Een eenmalig wachtwoord is vaak maar voor korte tijd geldig, dus de kans op het verkrijgen van een geldige code tijdens een telefoongesprek is veel groter dan bij andere manieren. Daarom bieden OTP-bots talloze mogelijkheden om de parameters van de oproep te verfijnen.

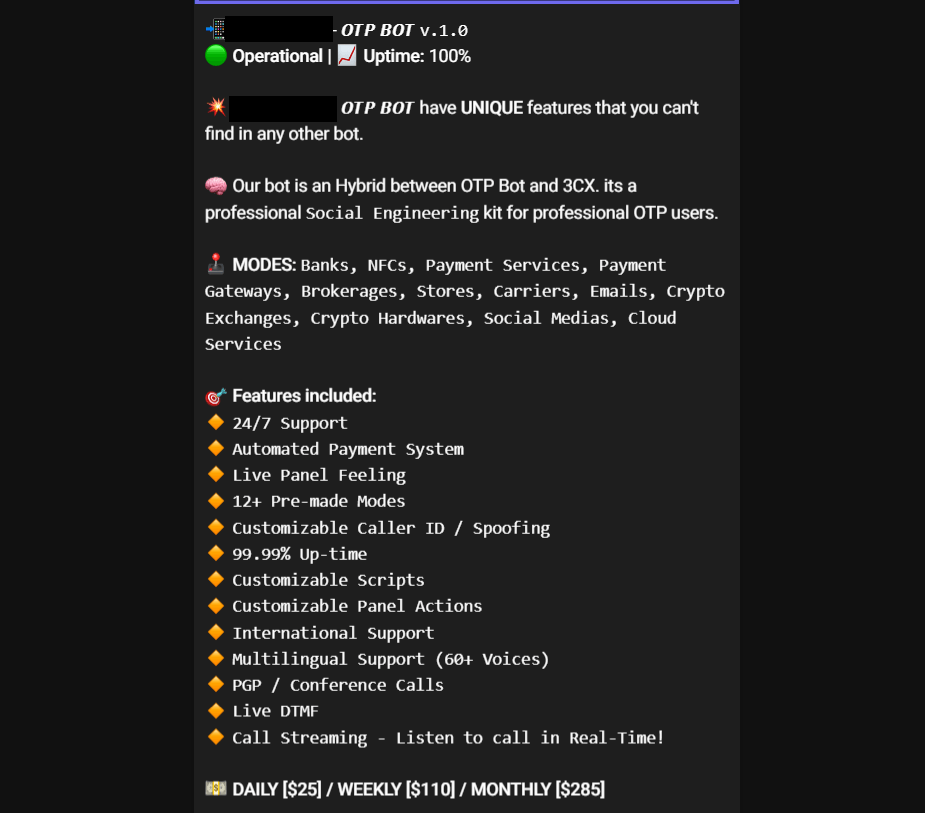

Deze OTP-bot beschikt over tientallen functies, waaronder kant-en-klare en aangepaste scripts in meerdere talen, 12 bedieningsmodi en zelfs 24/7 technische ondersteuning

Met OTP-bots wordt geld verdiend, dus om te beginnen kopen oplichters een abonnement op cryptovaluta dat het equivalent van $ 420 per week kost. Vervolgens voeden ze de bot met de naam, het nummer en de bankgegevens van het slachtoffer. Daarna selecteren ze de organisatie die ze willen nabootsen.

Het gebruiksvriendelijke botmenu is zelfs toegankelijk voor oplichters zonder programmeervaardigheden

Voor extra geloofwaardigheid kunnen de oplichters de spoofing-functie activeren door het telefoonnummer op te geven waar de oproep vandaan lijkt te komen. Dit wordt weergegeven op de telefoon van het slachtoffer. Ze kunnen ook de taal en zelfs de stem van de bot aanpassen. Alle stemmen worden door AI gegenereerd, dus de OTP-bot kan bijvoorbeeld Engels ‘spreken’ met een Indiaas accent, of Castiliaans. Als een oproep wordt doorgeschakeld naar de voicemail, weet de bot dat hij moet ophangen. En om er zeker van te zijn dat alles correct is geconfigureerd, kunnen de fraudeurs de OTP-botinstellingen controleren door hun eigen testnummer te bellen voordat ze een aanval beginnen.

Het slachtoffer moet geloven dat het gesprek legitiem is, dus voordat het nummer wordt gebeld, kunnen sommige OTP-bots een sms-bericht sturen met een waarschuwing over de aanstaande oproep. Dit verstoort de waakzaamheid van het doelwit, aangezien er op het eerste gezicht niets verdachts aan de hand is. Je krijgt een sms van de ‘bank’ over een aanstaande oproep, en een paar minuten later bellen ze inderdaad. Het kan dus onmogelijk om oplichterij gaan. Maar toch is het zo.

Tijdens een telefoongesprek kunnen sommige bots niet alleen om een eenmalig wachtwoord vragen, maar ook om andere gegevens, zoals het nummer en de vervaldatum van de bankkaart, de beveiligingscode of pincode, de geboortedatum en de documentgegevens van het slachtoffer.

Bekijk ons rapport op Securelist voor meer informatie over de werking van OTP-bots.

Niet alleen door bots

Hoewel OTP-bots effectieve hulpmiddelen zijn om tweestapsverificatie te omzeilen, zijn ze volkomen nutteloos zonder de persoonlijke gegevens van het slachtoffer. Om toegang te krijgen tot een account hebben aanvallers minimaal de gebruikersnaam, het telefoonnummer en het wachtwoord van het slachtoffer nodig. Hoe meer informatie ze echter hebben over het doelwit (volledige naam, geboortedatum, adres, e-mailadres, bankkaartgegevens), des te beter (voor de oplichters). Deze gegevens kunnen op verschillende manieren worden verkregen:

- Op het dark web. Hackers zetten regelmatig databases te koop op het dark web, waardoor oplichters inloggegevens kunnen kopen, waaronder wachtwoorden, bankkaartnummers en andere gegevens. De gegevens zijn misschien niet erg actueel, maar de meeste gebruikers hebben hun wachtwoord al jaren niet meer veranderd. Andere details blijven zelfs nog langer relevant. Kaspersky Premium stelt je overigens direct op de hoogte van eventuele datalekken waarbij je telefoonnummer of e-mailadres betrokken is. Kaspersky Password Manager rapporteert incidenten met gehackte wachtwoorden.

- Informatie uit open bronnen. Soms worden databases openbaar gelekt op het ‘normale’ internet, maar door de media-aandacht raken ze snel achterhaald. De standaardpraktijk van een bedrijf bij het ontdekken van een inbreuk op de klantgegevens is bijvoorbeeld om de wachtwoorden voor alle gelekte accounts opnieuw in te stellen en gebruikers te vragen bij de volgende aanmelding een nieuw wachtwoord aan te maken.

- Via een phishing-aanval. Deze methode heeft een onmiskenbaar voordeel ten opzichte van andere methoden. De gegevens van het slachtoffer zijn gegarandeerd up-to-date omdat phishing in realtime kan plaatsvinden.

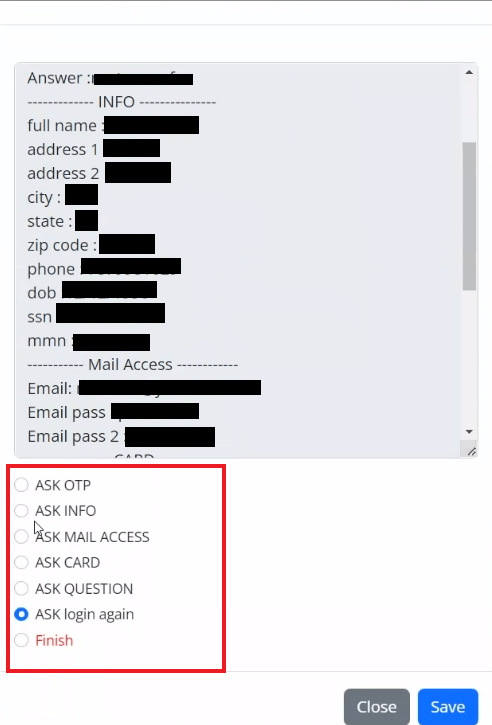

Phishing-kits (phishkits) zijn tools waarmee oplichters automatisch overtuigende nepwebsites kunnen maken om persoonlijke gegevens te verzamelen. Dankzij deze phishing-kits besparen cybercriminelen tijd en kunnen ze in één enkele aanval alle gebruikersinformatie verzamelen die ze nodig hebben (waarbij OTP-bots slechts een onderdeel zijn van een phishing-aanval).

Een phishing-aanval in meerdere fasen kan bijvoorbeeld als volgt verlopen: het slachtoffer ontvangt een bericht dat zogenaamd afkomstig is van een bank, winkel of andere organisatie, waarin diegene wordt aangespoord om zijn of haar persoonlijke accountgegevens bij te werken. Dit bericht bevat een phishing-link. De verwachting is dat het slachtoffer, wanneer deze op een site terechtkomt die bijna identiek is aan de originele, zijn of haar inloggegevens invoert (en die de phisher vervolgens steelt). De aanvallers gebruiken deze gegevens meteen om in te loggen op het echte account van het slachtoffer.

Als het account door tweestapsverificatie is beveiligd, geven de oplichters een opdracht aan het configuratiescherm van de phishing-kit om een pagina voor het invoeren van een eenmalig wachtwoord op de phishing-site weer te geven. Wanneer het slachtoffer de code invoert, krijgen de phishers volledige toegang tot het echte account, waardoor ze bijvoorbeeld bankrekeningen kunnen leeghalen.

Maar dat is nog niet alles. Oplichters maken van de gelegenheid gebruik om zoveel mogelijk persoonlijke informatie te achterhalen, waarbij ze de gebruiker onder druk zetten om ‘zijn of haar inloggegevens te bevestigen’ als een verplichte vereiste. Via het controlepaneel kunnen de aanvallers in realtime het e-mailadres, bankkaartnummer en andere gevoelige gegevens opvragen. Deze informatie kan worden gebruikt om andere accounts van het slachtoffer te hacken. Ze zouden bijvoorbeeld kunnen proberen toegang te krijgen tot de mailbox van het slachtoffer met het phishing-wachtwoord. Mensen gebruiken immers vaak hetzelfde wachtwoord voor veel, zo niet al hun accounts! Zodra ze toegang krijgen tot e-mail, kunnen de aanvallers echt aan de slag. Ze veranderen bijvoorbeeld het mailboxwachtwoord en vragen na een korte analyse van de mailboxinhoud een herstelwachtwoord aan voor alle andere accounts die aan dit adres zijn gekoppeld.

Zo bescherm je je accounts

- Gebruik altijd Kaspersky Premium om automatisch te scannen op datalekken die van invloed zijn op je accounts en die zijn gekoppeld aan e-mailadressen en telefoonnummers, zowel die van jou als die van je gezin. Als er een inbreuk wordt gedetecteerd, volg dan het advies van de app om dit te verhelpen (wijzig op zijn minst direct je wachtwoord).

- Wees op je hoede als je plotseling een eenmalig wachtwoord ontvangt. Misschien probeert iemand je account te hacken. Raadpleeg onze instructies voor meer informatie over wat je in dit geval moet doen.

- Maak sterke, unieke wachtwoorden voor al je accounts met Kaspersky Password Manager. Oplichters kunnen je niet aanvallen met OTP-bots, tenzij ze je wachtwoord weten. Genereer daarom complexe wachtwoorden en bewaar deze veilig.

- Als je een bericht ontvangt met een link om persoonlijke gegevens of een eenmalig wachtwoord in te voeren, controleer dan eerst de URL goed. Een favoriete truc van oplichters is om je naar een phishing-site te leiden door een paar tekens in de adresbalk te vervangen. Neem altijd even de tijd om te controleren dat je je op een legitieme site bevindt voordat je gevoelige gegevens invoert. Onze bescherming blokkeert trouwens alle pogingen tot phishing-omleiding.

- Deel nooit je eenmalige wachtwoorden met iemand en voer ze nooit in op het toetsenbord van je telefoon tijdens een oproep. Houd er rekening mee dat legitieme medewerkers van banken, winkels of diensten en zelfs wetshandhavers, nooit om je eenmalige wachtwoord zouden vragen.

- Blijf cybercriminelen een stap voor. Abonneer je op onze blog om je leven in de cyberomgeving veiliger te maken.

scam

scam

Tips

Tips