De wens om online anoniem te blijven is zo oud als het internet zelf. In het verleden dachten gebruikers dat ze zich door achter een bijnaam te verbergen, ongestraft hun buren op lokale forums konden belasteren. Dergelijke trollen kunnen nu binnen enkele seconden worden geïdentificeerd. Sinds die begindagen heeft de technologie een enorme sprong voorwaarts gemaakt: gedistribueerde netwerken, anonieme browsers en andere privacytools zijn verschenen. Een van deze tools, die tien jaar geleden zwaar werd gepromoot door Edward Snowden, voormalig NSA-systeembeheerder, is de Tor Browser, waarbij “TOR” een acroniem is voor “The Onion Router”.

Maar kan Tor in de wereld van vandaag echt volledige anonimiteit bieden? En als dat niet het geval is, moeten we dan de anonimiteit vergeten en vertrouwen op een gewone browser zoals Google Chrome?

Hoe Tor-gebruikers worden gedeanonimiseerd

Als Tor nieuw voor je is, bekijk dan ons vintage artikel van lang geleden. Daarin beantwoordden we enkele veelgestelde vragen: hoe de browser zorgt voor anonimiteit, wie het nodig heeft en wat mensen gewoonlijk doen op het dark web. Kort gezegd, Tor anonimiseert gebruikersverkeer via een gedistribueerd netwerk van servers, nodes genaamd. Al het netwerkverkeer wordt herhaaldelijk versleuteld terwijl het een aantal nodes tussen twee communicerende computers passeert. Geen enkele node kent zowel het herkomst- als het bestemmingsadres van een gegevenspakket en heeft ook geen toegang tot de inhoud van het pakket. Oké, de korte uitweiding is voorbij — laten we nu kijken naar de echte dreigingen voor de beveiliging waarmee liefhebbers van anonimiteit worden geconfronteerd.

In september identificeerden Duitse inlichtingendiensten een Tor-gebruiker. Hoe deden ze dat? De sleutel tot hun succes waren gegevens die werden verkregen door middel van zogenaamde “timinganalyse”.

Hoe gaat deze analyse in zijn werk? Wetshandhavingsinstanties monitoren de Tor-exitnodes (de laatste nodes in de ketens die verkeer naar de bestemming sturen). Hoe meer Tor-nodes de autoriteiten surveilleren, hoe groter de kans dat een gebruiker die zijn verbinding verbergt een van die gesurveilleerde nodes gebruikt. Door vervolgens individuele datapakketten te timen en deze informatie te vergelijken met ISP-gegevens, kan de rechtshandhaving anonieme verbindingen herleiden tot de eindgebruiker van Tor, zelfs als al het Tor-verkeer meerdere keren wordt versleuteld.

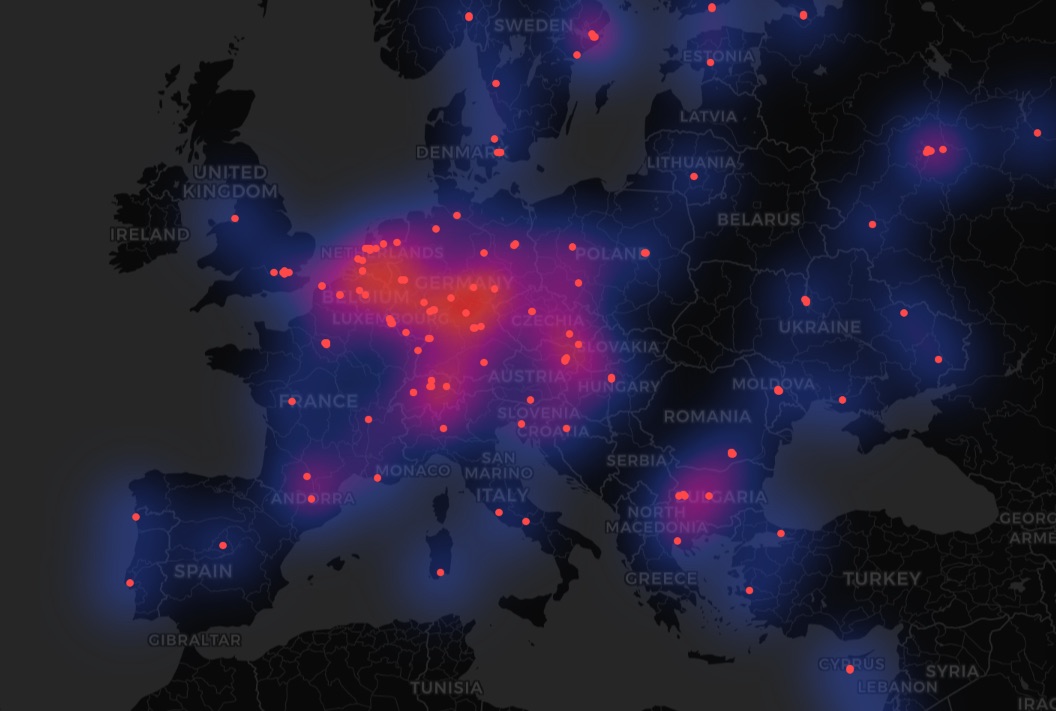

De hierboven beschreven operatie, die leidde tot de arrestatie van de beheerder van een platform voor seksueel misbruik van kinderen, was deels mogelijk omdat Duitsland het grootste aantal Tor-exitnodes host – ongeveer 700. Nederland staat op de tweede plaats met ongeveer 400 en de VS staat op de derde plaats met ongeveer 350. Andere landen hebben er enkele tot enkele tientallen. De internationale samenwerking tussen deze landen met de hoogste exit-nodes speelde een belangrijke rol bij het deanonimiseren van de dader van seksueel kindermisbruik. Logischerwijs geldt: hoe meer nodes een land heeft, hoe meer nodes door de staat kunnen worden gecontroleerd, waardoor de kans groter wordt dat criminelen worden gepakt.

Duitsland en Nederland behoren tot de koplopers wat betreft het aantal Tor-exitnodes. Niet alleen in Europa maar wereldwijd. Bron

The Tor Project reageerde met een blogpost waarin de veiligheid van hun browser werd besproken. Daarin werd geconcludeerd dat het nog steeds veilig is: de gedeanonimiseerde persoon was een crimineel (waarom zouden de autoriteiten anders geïnteresseerd zijn?), die een verouderde versie van Tor en de Ricochet-berichtenapp gebruikte. Tor vermelde echter dat het geen toegang kreeg tot de dossiers van de zaak, dus hun interpretatie met betrekking tot de beveiliging van hun eigen browser is mogelijk niet definitief.

Dit soort verhalen zijn niet nieuw; het probleem van de timing-aanvallen is al lang bekend bij het Tor Project, de inlichtingendiensten en onderzoekers. Dus hoewel de aanvalsmethode algemeen bekend is, blijft het mogelijk, en hoogstwaarschijnlijk, dat in de toekomst meer criminelen zullen worden geïdentificeerd door middel van timinganalyse. Deze methode is echter niet de enige: in 2015 hebben onze experts uitgebreid onderzoek gedaan naar andere manieren om Tor-gebruikers aan te vallen. Zelfs als sommige van deze methoden verouderd zijn in de vormen die in dat onderzoek worden gepresenteerd, blijven de principes van deze aanvallen ongewijzigd.

»Over het algemeen is het onmogelijk om volledige anonimiteit te hebben, zelfs met Tor”.

Deze zin opent het venster “Ben ik volledig anoniem als ik Tor gebruik?” van de ondersteuningspagina van Tor Browser. Hier geven de ontwikkelaars tips, maar deze tips kunnen in het beste geval alleen maar de kans vergroten om anoniem te blijven:

- Beheer welke informatie je verstrekt via webformulieren. Gebruikers worden afgeraden om in te loggen op persoonlijke accounts op sociale netwerken en om hun echte namen, e-mailadressen, telefoonnummers en andere soortgelijke informatie op forums te plaatsen.

- Torrent niet via Tor. Torrent-programma’s omzeilen vaak de proxy-instellingen en geven de voorkeur aan directe verbindingen, die al het verkeer kunnen de-anonimiseren, inclusief Tor.

- Schakel geen browser-plug-ins in en installeer ze niet. Dit advies geldt ook voor gewone browsers, aangezien er veel gevaarlijke extensies

- HTTPS-versie van websites gebruiken. Deze aanbeveling geldt trouwens voor alle internetgebruikers.

- Open geen documenten die je via Tor hebt gedownload terwijl je online bent. Dergelijke documenten, waarschuwt het Tor Project, kunnen kwaadaardige exploits bevatten.

Met al deze aanbevelingen geeft het Tor-project in wezen een disclaimer uit: “Onze browser is anoniem, maar als je deze misbruikt, kun je nog steeds worden ontmaskerd”. En dit is in principe logisch: je mate van anonimiteit online hangt voornamelijk af van je acties als gebruiker, niet alleen van de technische mogelijkheden van de browser of een andere tool.

Er is nog een interessant gedeelte op de Tor-ondersteuningspagina: “Welke aanvallen blijven er over tegen onion routing?” Het vermeldt specifiek mogelijke aanvallen met behulp van timinganalyse met de opmerking dat “Tor niet beschermt tegen een dergelijk dreigingsmodel”. In een bericht over de de-anonimisering van de Duitse gebruiker beweren de ontwikkelaars echter dat een add-on genaamd Vanguard, die ontworpen is om bescherming te bieden tegen timing-aanvallen, sinds 2018 in de Tor Browser en sinds juni 2022 in Ricochet-Refresh wordt inbegrepen. Deze tegenstelling suggereert een van deze twee dingen: ofwel heeft het Tor Project de documentatie niet bijgewerkt of is het enigszins oneerlijk. Beide zijn problematisch omdat ze gebruikers kunnen misleiden.

Hoe zit het dan met anonimiteit?

Het is belangrijk om te onthouden dat Tor Browser geen 100% anonimiteit kan garanderen. Tegelijkertijd is het zinloos om over te schakelen naar andere tools die zijn gebouwd op een vergelijkbare netwerkstructuur met gedistribueerde nodes, omdat ze even kwetsbaar zijn voor timing-aanvallen.

Als je een gezagsgetrouwe persoon bent die anoniem browsen gebruikt om opdringerige contextuele advertenties te vermijden, in het geheim cadeaus voor dierbaren te kopen en voor andere vergelijkbare onschadelijke doeleinden, is de modus voor privé browsen in een gewone browser waarschijnlijk voldoende. Deze modus biedt natuurlijk niet dezelfde mate van anonimiteit als Tor en zijn tegenhangers, maar het kan het surfen op het internet een beetje meer… nou ja, privé maken. Maar zorg er wel voor dat je volledig begrijpt hoe deze modus werkt in verschillende browsers en waartegen dit je wel en niet kan beschermen.

Bovendien bevatten al onze oplossingen voor thuisbeveiliging Private Browsing. Deze functie detecteert standaard pogingen tot het verzamelen van gegevens en registreert deze in een rapport maar blokkeert ze niet. Om gegevensverzameling te blokkeren, moet je Gegevensverzameling blokkeren inschakelen in de Kaspersky-app of de Kaspersky Protection-plug-in rechtstreeks in de browser activeren.

Daarnaast kan onze bescherming ook advertenties blokkeren, de verborgen installatie van ongewenste apps voorkomen, stalkerware en adware detecteren en verwijderen, en sporen van je activiteit verwijderen in het besturingssysteem. Ondertussen biedt het speciale onderdeel Veilig bankieren maximale bescherming voor alle financiële transacties door ze uit te voeren in een beschermde browser in een geïsoleerde omgeving, en door te voorkomen dat andere apps onbevoegde toegang tot het klembord krijgen of schermafdrukken maken.

Dubbele VPN

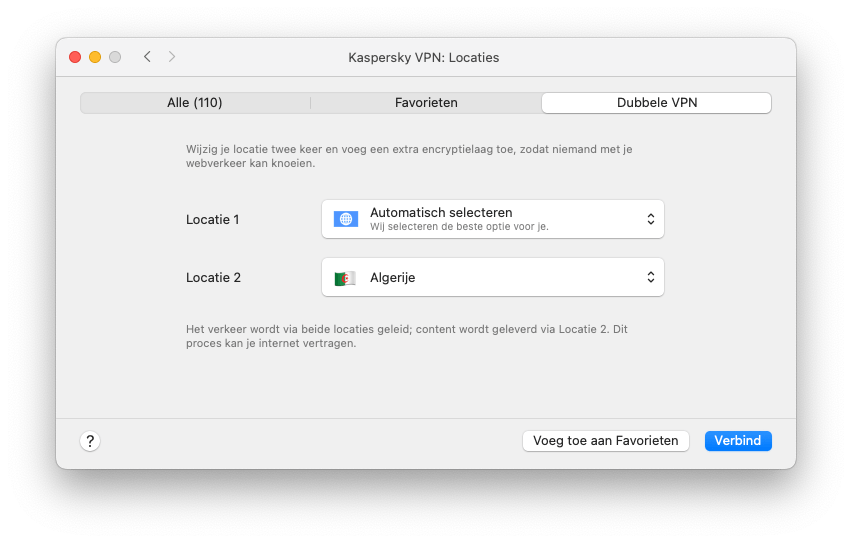

Je kunt ook anoniem blijven op het internet met VPN-services die Dubbele VPN (ook bekend als multihop) ondersteunen. Zoals de naam al doet vermoeden, kun je met deze technologie een keten van twee VPN-servers in verschillende delen van de wereld maken: je verkeer loopt eerst door een tussenliggende server en vervolgens door een andere. Dubbele VPN in Kaspersky VPN Secure Connection gebruikt geneste versleuteling: de versleutelde tunnel tussen de klant en de doelserver loopt in een tweede versleutelde tunnel tussen de klant en de tussenliggende server. In beide gevallen wordt de codering alleen aan de zijde van de klant uitgevoerd en worden gegevens niet gedecodeerd op de tussenliggende server. Dit biedt een extra laag van beveiliging en anonimiteit.

Dubbele VPN is beschikbaar voor gebruikers van Windows- en Mac-versies van Kaspersky VPN Secure Connection. Voordat je Dubbele VPN inschakelt, moet je ervoor zorgen dat het Catapult Hydra-protocol is geselecteerd in de programma-instellingen: Hoofdmenu → Instellingen (tandwielpictogram) → Protocol → Automatisch selecteren, of Catapult Hydra.

Daarna kun je Dubbele VPN inschakelen:

- Open het hoofdvenster van het programma.

- Klik op de keuzelijst Locatie om de lijst met locaties van VPN-servers te openen.

- Klik op de categorie Dubbele VPN.

- Selecteer twee locaties en klik op Verbinden.

Je kunt je Dubbele VPN-serverpaar toevoegen aan Favorieten door op de knop Toevoegen aan Favorieten te klikken.

Gefeliciteerd! Je verkeer wordt nu veiliger versleuteld dan normaal, maar onthoud dat deze methoden voor het versleutelen van verkeer niet zijn bedoeld voor illegale activiteiten. Met Dubbele VPN kun je persoonlijke informatie verbergen op sites die gegevens verzamelen, ongewenste advertenties vermijden en toegang krijgen tot zaken die niet beschikbaar zijn op je huidige locatie.

Tor

Tor

Tips

Tips