Eerder deze maand hebben Kaspersky-deskundigen een gedetailleerd rapport gepubliceerd over een bedreiging die ze OnionPoison hebben genoemd. Ze ontdekten schadelijke code die werd verspreid via YouTube-video’s. In de video werd geadverteerd voor het gebruik van Tor Browser om privé op het internet te browsen.

Deze browser is een aangepaste versie van de Firefox browser, maar dan met maximale privacy-instellingen. Maar de belangrijkste eigenschap is dat het alle gebruikersgegevens kan omleiden via het netwerk van The Onion Router (vandaar de naam Tor). Gegevens worden in versleutelde vorm door verschillende serverlagen gestuurd (vandaar de ui in de naam), waar ze worden vermengd met gegevens van andere gebruikers van het netwerk. Deze methode garandeert privacy: websites zien alleen het adres van de laatste server in het Tor netwerk (de zogenaamde exit node) en kunnen het echte IP-adres van de gebruiker niet zien.

Maar dat is nog niet alles. Het Tor-netwerk kan ook worden gebruikt om de beperkte toegang tot bepaalde sites te omzeilen. In China bijvoorbeeld worden veel “westerse” internetbronnen geblokkeerd, zodat gebruikers zich tot oplossingen zoals Tor wenden om toegang te krijgen. Overigens is YouTube ook officieel niet beschikbaar in China, dus de video is per definitie gericht op degenen die manieren zoeken om de beperkingen te omzeilen. Het is waarschijnlijk dat dit zeker niet de enige methode was om de OnionPoison-malware te verspreiden, en dat er ook andere links werden geplaatst op bronnen in China.

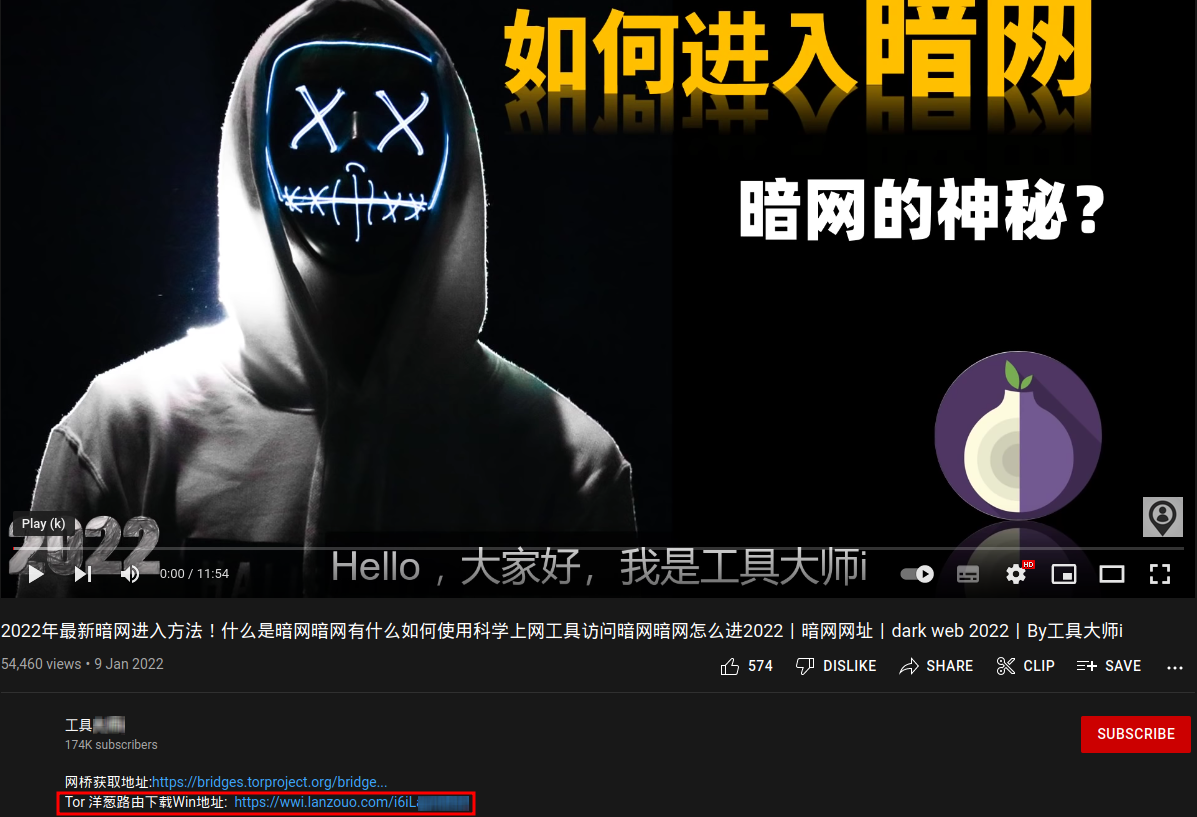

Normaal gesproken kan een gebruiker Tor Browser via de officiële website van het project downloaden. Deze site is echter ook in China geblokkeerd, dus er is niets ongewoons aan dat mensen alternatieve downloadbronnen zoeken. De YouTube-video zelf legt uit hoe je online activiteiten kunt verbergen met behulp van Tor, en in de beschrijving staat een link. Deze verwijst naar een Chinese cloud file-hosting service. Helaas is de versie van Tor Browser die zich daar bevindt geïnfecteerd met OnionPoison-spyware. Dus in plaats van privacy krijgt de gebruiker precies het tegenovergestelde: al zijn of haar gegevens worden onthuld.

Screenshot van een YouTube video die reclame maakt voor een schadelijke versie van Tor Browser. Bron

Wat de geïnfecteerde Tor Browser over de gebruiker weet

De geïnfecteerde versie van Tor Browser mist een digitale handtekening, wat een grote rode vlag zou moeten zijn voor de veiligheidsbewuste gebruiker. Bij de installatie van zo’n programma geeft het Windows-besturingssysteem hiervoor een waarschuwing. Uiteraard heeft de officiële versie van Tor Browser een digitale handtekening. De distributie-inhoud in het geïnfecteerde pakket verschilt echter nauwelijks van het origineel. Maar de kleine verschillen zijn belangrijk.

Om te beginnen zijn in de geïnfecteerde browser enkele belangrijke instellingen gewijzigd in vergelijking met de originele Tor Browser. In tegenstelling tot de echte, onthoudt de schadelijke versie de browsergeschiedenis, slaat hij tijdelijke kopieën van sites op de computer op en slaat hij automatisch inloggegevens en alle in formulieren ingevoerde gegevens op. Dergelijke instellingen veroorzaken al genoeg schade aan de privacy, maar het wordt alleen maar erger…

Download-pagina van Tor Browser die is geïnfecteerd met OnionPoison-spyware. Bron

Een van de belangrijkste Tor/Firefox-bibliotheken is vervangen door schadelijke code. Deze roept de originele bibliotheek aan, zoals vereist, om ervoor te zorgen dat de browser blijft werken. En bij het opstarten richt het zich ook tot de C2-server, vanwaar het een ander kwaadaardig programma downloadt en uitvoert. Bovendien vindt deze volgende fase van de aanval op de gebruiker alleen plaats als zijn of haar echte IP-adres naar een locatie in China wijst.

Deze “tweede fase” van de aanval voorziet de organisatoren van de aanval van zoveel mogelijk gedetailleerde informatie over de gebruiker, in het bijzonder:

- Gegevens over hun computer en geïnstalleerde programma’s.

- Hun browsegeschiedenis, en niet alleen in Tor Browser, maar ook in andere in het systeem geïnstalleerde browsers, zoals Google Chrome en Microsoft Edge.

- De ID’s van wifinetwerken waarmee ze verbinding maken.

- En tot slot accountgegevens in de populaire Chinese berichten-apps QQ en WeChat.

Dergelijke gegevens kunnen worden gebruikt om elke online activiteit in verband te brengen met een specifieke gebruiker. Aan de hand van wifinetwerkgegevens kan zelfs vrij nauwkeurig hun locatie worden vastgesteld.

Privacyrisico’s

OnionPoison wordt zo genoemd omdat het in wezen de privacy vernietigt die door The Onion Router software wordt geboden. De gevolgen zijn duidelijk: alle pogingen om uw online activiteiten te verbergen, zullen deze juist aan de aanvallers onthullen. Vreemd genoeg neemt OnionPoison, in tegenstelling tot de meeste malware van dit type, niet de moeite om wachtwoorden van gebruikers te stelen. De makers hebben daar duidelijk geen behoefte aan: het enige doel van de aanval is surveillance.

Zelfs als u Tor Browser niet hoeft te gebruiken om uw privacy te beschermen (in de meeste gevallen volstaat een gewone VPN-app), biedt het OnionPoison-onderzoek twee nuttige lessen om u te beschermen tegen schadelijke activiteiten. Ten eerste, download alleen software van officiële sites. Voor wie extra verificatie wil, publiceren veel softwareontwikkelaars zogenaamde checksums. Dit is een soort ID van het “echte” installatieprogramma. U kunt de checksum berekenen voor de distributie die u hebt gedownload om er zeker van te zijn dat deze overeenkomt met het origineel.

In het geval van OnionPoison moesten gebruikers Tor Browser toch van onofficiële bronnen downloaden omdat de officiële site was geblokkeerd. In zulke situaties is checksum verificatie erg nuttig. Maar, zoals we hierboven vermeldden, had de distributie nog een andere rode vlag: het ontbreken van een legitieme digitale handtekening. Als Windows zo’n waarschuwing weergeeft, kunt u beter alles dubbel controleren voordat u het programma uitvoert. Of voer het gewoon helemaal niet uit.

De site die gehost wordt op de command-and-control-server van OnionPoison is visueel identiek aan de echte www.torproject.org. Bron

Nu is het tijd voor de tweede les, die voortkomt uit de eerste. Download nooit programma’s via YouTube-links! U zou kunnen aanvoeren dat OnionPoison alleen een bedreiging vormt voor mensen in China, en dat mensen in andere landen er geen last van lijken te hebben. Maar dit is niet de enige aanval die sociale netwerken als lokaas gebruikt om goedgelovige gebruikers aan de haak te slaan. Een ander recent rapport van Kaspersky liet al zien hoe cybercriminelen apparaten van gamers infecteren en hun gegevens stelen. In dit geval verspreidden de aanvallers ook malware via YouTube. Bovendien compromitteerde de malware het eigen YouTube-kanaal van het slachtoffer en plaatste daar dezelfde video met een kwaadaardige link.

Aanvallen via YouTube worden deels geholpen door de prioriteit die Google geeft aan video’s in de zoekresultaten. Dit soort aanvallen is een ander voorbeeld van hoe gewone, schijnbaar veilige middelen kunnen worden misbruikt. Zelfs een ervaren gebruiker kan niet altijd een echte link van een kwaadaardige onderscheiden. Dergelijke “ongemakken” van het digitale leven zijn het beste argument om een hoogwaardige beveiligingsoplossing te installeren. Zelfs als uw natuurlijke online voorzichtigheid u in de steek laat, is er altijd nog de beveiligingssoftware die dit soort dreigingen tijdig detecteert en blokkeert.

trojans

trojans

Tips

Tips