In de twee jaar van de pandemie hebben miljoenen mensen geleerd gebruik te maken van allerlei hulpmiddelen om op afstand samen te werken. Voorheen dachten gebruikers weinig na over beveiliging, maar na de massale invoering van dergelijke diensten is men hier veel meer aandacht aan gaan besteden. De belangstelling voor de veiligheid van conferentiesoftware is nog niet geluwd, en in dat verband hebben onderzoekers van drie Amerikaanse universiteiten een onderzoek gepubliceerd over de vraag of de knop voor het dempen van de microfoon in populaire tools ook werkelijk doet wat er op de verpakking staat. De resultaten waren uiteenlopend, maar wijzen er ongetwijfeld op dat het tijd is om de houding ten opzichte van privacy tijdens werkgesprekken te heroverwegen.

Waar kwam het idee vandaan?

In feite was het idee vrij voor de hand liggend. Als u ooit Microsoft Teams hebt gebruikt, bent u vast bekend met de volgende situatie: u maakt verbinding met een gesprek in de mute-modus, vergeet die uit te zetten en begint te praten, waarop het programma u eraan herinnert dat de microfoon is gedempt. Het is duidelijk dat een dergelijke (toegegeven, handige) functie niet kan werken als de microfoon door de mute-knop helemaal wordt uitgeschakeld. Hoe wordt deze functie dan toch geïmplementeerd? En wordt het geluid van de microfoon verzonden naar de server van de leverancier van de oplossing, zelfs in de gedempte modus?

Dit zijn enkele van de vragen die de auteurs van het onderzoek hebben gesteld. Maar hoe controleer je zoiets? Daartoe analyseerden de onderzoekers de ingewikkeldheden van microfooninteractie voor tien diensten, waarbij telkens het scenario voor browser-gebaseerde gesprekken werd onderzocht.

Onderoeksresultaten

Vanuit een privacy-oogpunt lijkt de beste oplossing voor conferentiegesprekken een webclient te zijn. Alle webgebaseerde conferentiediensten werden getest in een browser die gebaseerd is op de open-source engine Chromium (de basis van veel browsers, waaronder Google Chrome en Microsoft Edge). In deze modus moeten alle diensten voldoen aan de regels voor microfooninteractie, zoals vastgesteld door de ontwikkelaars van de browser-engine. Dat wil zeggen dat wanneer de mute-knop van de microfoon in de webinterface is geactiveerd, de dienst helemaal geen geluid zou moeten opvangen. Native desktop-applicaties hebben meer rechten.

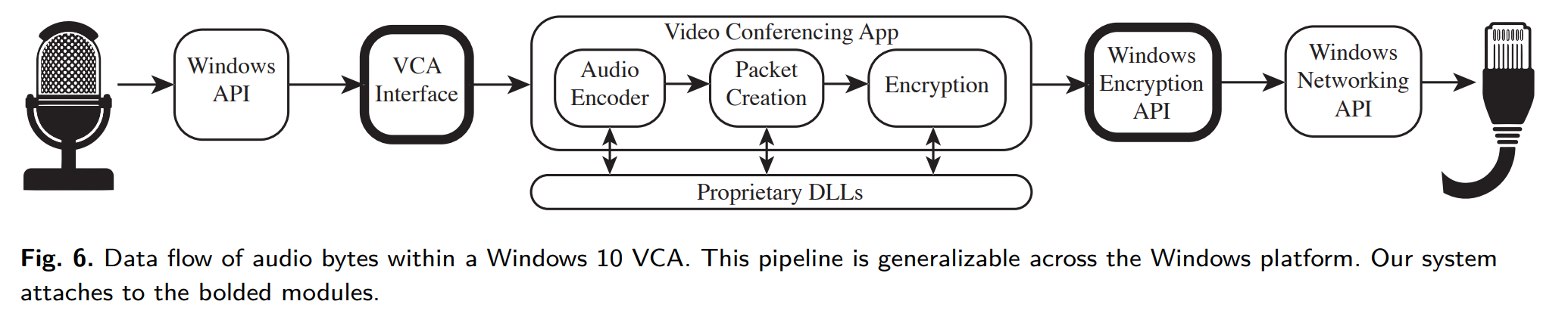

Algemeen schema van interactie tussen native conferentie-applicatie en besturingssysteem (in dit geval Windows 10). Bron

De onderzoekers analyseerden hoe en wanneer de toepassing met de microfoon interageert door de audiogegevens die door de microfoon werden opgevangen te vergelijken met de informatiestroom die naar de server werd gestuurd. Zo ontdekten ze dat verschillende programma’s verschillend gedrag vertonen. Dit is wat ze te weten kwamen over de populairste diensten.

Zoom

De Zoom-client is een voorbeeld van “fatsoenlijk” gedrag. In de mute-modus neemt het programma de audiostroom niet op; dat wil zeggen dat er niet wordt geluisterd naar wat er om u heen gebeurt. De client vraagt echter regelmatig om informatie die hem in staat stelt het geluidsniveau in de buurt van de microfoon te bepalen. Zodra de stilte ophoudt (u begint te praten of maakt gewoon geluid), herinnert de client u eraan, zoals altijd, om de mute-modus weer op te heffen.

Microsoft Teams

Bij de hierboven genoemde native client voor Microsoft Teams ligt het iets ingewikkelder: het programma gebruikt niet de standaard systeeminterface voor microfooninteractie, maar communiceert rechtstreeks met Windows. Daarom konden de onderzoekers niet in detail onderzoeken hoe de Teams-client de mute-functie tijdens een gesprek precies aanpakt.

Cisco Webex

De Cisco Webex-client vertoonde het meest ongebruikelijke gedrag. Uniek onder alle geteste oplossingen is dat het geluid van de microfoon tijdens het gesprek constant wordt verwerkt, ongeacht de stand van de mute-knop in de applicatie. Bij nader onderzoek van de client ontdekten de onderzoekers echter dat Webex u niet afluistert: in de mute-modus wordt er geen geluid naar de externe server verzonden. Er wordt wel metadata verzonden, om precies te zijn gaat het dan om het volumeniveau van het signaal.

Op het eerste gezicht lijkt dat zo’n probleem nog niet. Maar alleen op basis van deze metadata, zonder toegang tot de eigenlijke audiostream, konden de onderzoekers toch een aantal basisparameters bepalen van wat er aan de kant van de gebruiker allemaal gebeurde. Zo kon bijvoorbeeld met een redelijke mate van betrouwbaarheid worden vastgesteld dat de gebruiker verbonden was met een belangrijk werkgesprek, de microfoon en de camera had uitgezet en het appartement aan het stofzuigen was. Of aan het koken. Of dat de hond aan het blaffen was. Het was mogelijk te weten of er anderen in de kamer aanwezig waren (bijvoorbeeld dat het gesprek in een openbare ruimte plaatsvond). Hierbij werd gebruik gemaakt van een algoritme dat in sommige opzichten vergelijkbaar is met dat van Shazam en andere apps om muziek op te zoeken. Voor elk soort “ruis” wordt een reeks patronen gemaakt en vergeleken met de gegevens die zijn vastgelegd met de Cisco Webex-client.

Privacyniveaus

Het onderzoek biedt een aantal praktische adviezen en bevestigt één voor de hand liggend feit: u hebt niet de volledige controle over welke gegevens over u worden verzameld en hoe. Een positieve conclusie van het verslag is dat er geen criminaliteit is geconstateerd bij het gebruik van populaire conferentiemiddelen. Veel applicaties zijn zeer voorzichtig als het gaat om het gebruik van microfoons.

Als u zich ondanks deze positieve resultaten nog steeds ongemakkelijk voelt bij het hebben van een native applicatie op uw computer met voortdurende toegang tot de microfoon, is een eenvoudige oplossing, indien mogelijk, verbinding maken via een webclient. De functionaliteit zal uiteraard beperkter zijn, maar de privacy zal toenemen: de mute-knop verbreekt in een webversie echt de verbinding tussen de microfoon en de dienst.

Een andere optie is een hardware-mute-knop voor uw microfoon, als die er is op uw computer. Of een externe headset: de mute-knop op de beste modellen isoleert de microfoon vaak fysiek van de computer, en niet softwarematig.

Het echte gevaar schuilt niet in de conferentietools zelf, maar in malware die slachtoffers kan afluisteren en geluidsopnamen van belangrijke gesprekken naar de makers kan sturen. In dit geval hebt u niet alleen een beveiligingsoplossing nodig die ongewenste programma’s aanpakt, maar ook een middel om te controleren wie toegang heeft tot de microfoon en wanneer – voor het geval een legitiem programma besluit dit ongevraagd te doen. Kaspersky’s oplossingen voor zowel thuis als op kantoor hebben een aparte functie die u informeert wanneer software toegang probeert te verkrijgen tot de microfoon of webcam.

privacy

privacy

Tips

Tips