De galerij op je smartphone kan foto’s en schermafbeeldingen bevatten met belangrijke informatie die je daar bewaart voor je eigen veiligheid en gemak. Dit zijn bijvoorbeeld documenten, bankovereenkomsten of ‘seed phrases’ voor het herstellen van cryptovalutawallets. Al deze gegevens kunnen worden gestolen door een schadelijke app, zoals de SparkCat-stealer die we hebben ontdekt. Deze malware is momenteel geconfigureerd om cryptowalletgegevens te stelen, maar kan ook worden gebruikt om andere waardevolle informatie te stelen.

Het ergste is dat deze malware zijn weg heeft gevonden naar officiële appstores, met bijna 250.000 downloads van geïnfecteerde apps alleen al via Google Play. Hoewel er al eerder schadelijke apps in de Google Play Store zijn aangetroffen, is dit de eerste keer dat een stealer-Trojan in de App Store is gevonden. Hoe werkt deze bedreiging en wat kun je doen om jezelf te beschermen?

Schadelijke add-ons voor legitieme apps

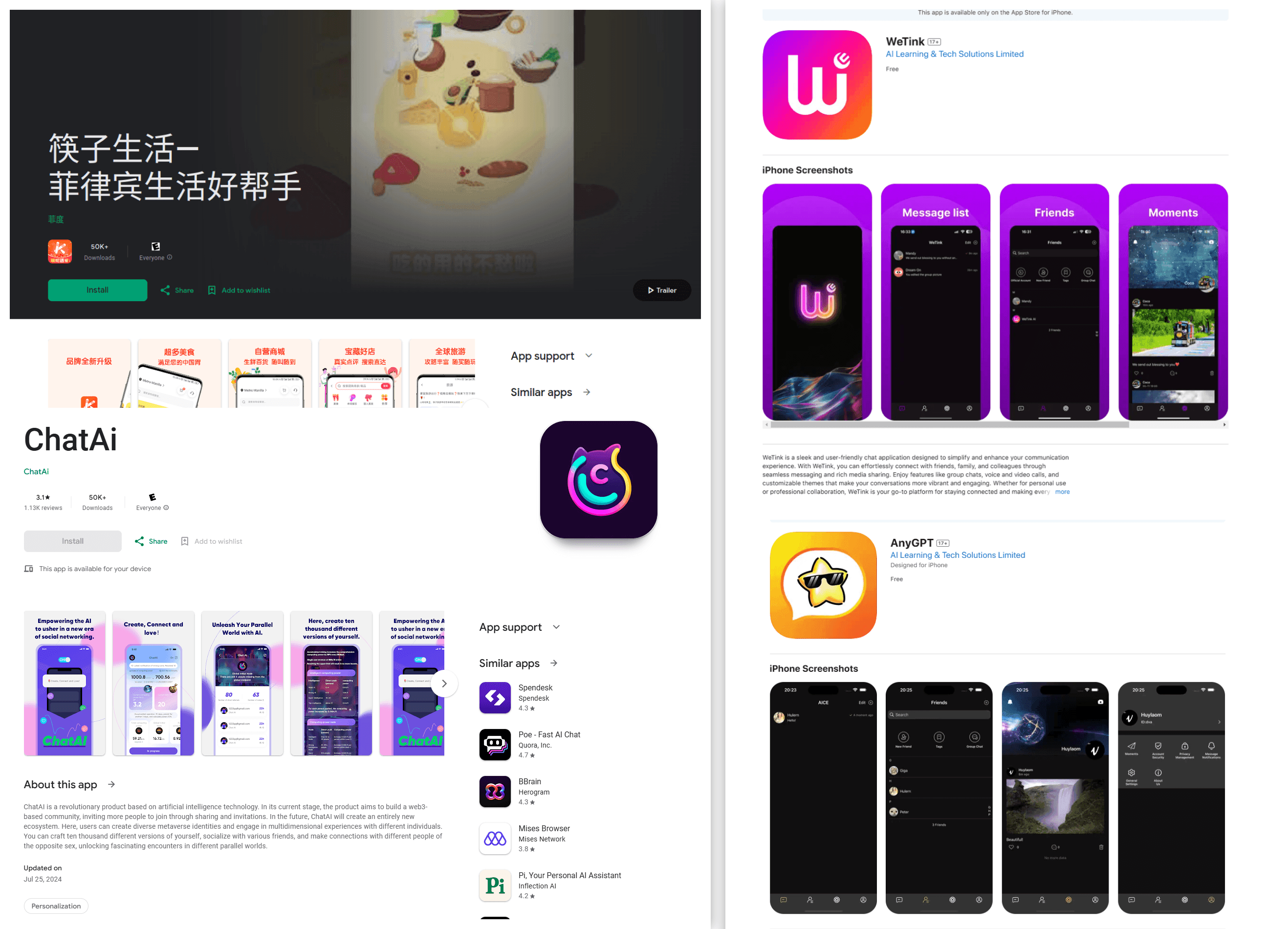

Apps die schadelijke componenten van SparkCat bevatten, kunnen in twee categorieën worden verdeeld. Sommige, zoals , vergelijkbare berichtenapps die beweren over AI-functionaliteit te beschikken en die allemaal van dezelfde ontwikkelaar komen, zijn duidelijk als lokaas ontworpen. Andere zijn legitieme apps, zoals voor voedselbezorgdiensten, nieuws en cryptowallet-hulpprogramma’s. We weten nog niet hoe de trojan-functionaliteit in deze apps terecht is gekomen.Het kan het resultaat zijn van een aanval op de toeleveringsketen, waarbij een onderdeel van een derde partij dat in de app werd gebruikt, werd geïnfecteerd. Het is ook mogelijk dat de ontwikkelaars de trojan doelbewust in hun apps hebben verwerkt.

De eerste app waarin we SparkCat ontdekten, was een voedselbezorgservice-app genaamd ComeCome. De app is beschikbaar in de VAE en Indonesië. De geïnfecteerde app werd gevonden in zowel Google Play als in de App Store

De stealer analyseert foto’s in de galerij van de smartphone. Alle geïnfecteerde apps vragen om toestemming om toegang te krijgen. In veel gevallen lijkt dit verzoek volkomen legitiem. Zo vroeg de voedselbezorgservice-app ComeCome bijvoorbeeld direct bij het openen van de chat om toegang tot een chatgesprek met de klantenservice, wat er volkomen natuurlijk uitzag. Andere applicaties vragen om toegang tot de galerij wanneer de kernfunctionaliteit wordt opgestart, wat op het eerste gezicht geen belletje doet rinkelen. Je wilt immers foto’s kunnen delen via een berichtendienst, toch?

Zodra de gebruiker echter toegang verleent tot specifieke foto’s of de hele galerij, doorzoekt de malware alle beschikbare foto’s en gaat deze op zoek naar waardevolle informatie.

Diefstal die mogelijk wordt gemaakt door AI

Om gegevens van cryptowallets te kunnen vinden tussen foto’s van katten en zonsondergangen, beschikt de trojan over een ingebouwde optische tekenherkenningsmodule (OCR) die is gebaseerd op de Google ML Kit. Dit is een universele bibliotheek voor machine learning.

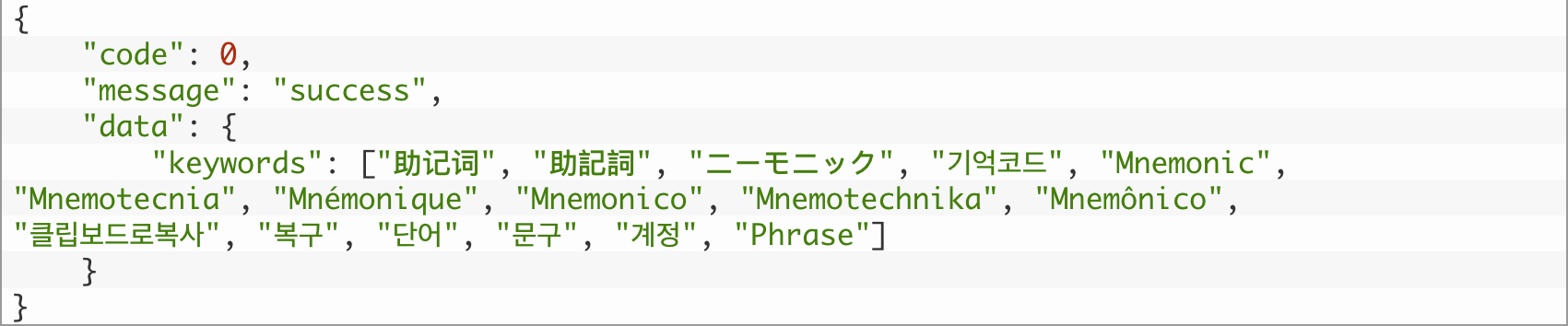

Afhankelijk van de taalinstellingen van het apparaat downloadt SparkCat modellen die zijn getraind om het relevante schrift in foto’s te herkennen, ongeacht of dit nu Latijns, Koreaans, Chinees of Japans is. Nadat de trojan de tekst in een afbeelding heeft herkend, controleert deze de tekst aan de hand van een reeks regels die vanaf de command-and-control-server zijn geladen. Naast trefwoorden uit de lijst (bijvoorbeeld ‘Mnemonic’, ofwel ezelsbruggetje) kan het filter ook worden geactiveerd door specifieke patronen, zoals betekenisloze lettercombinaties in back-upcodes of bepaalde woordreeksen in ‘seed phrases’.

Tijdens onze analyse hebben we een lijst met trefwoorden opgevraagd die worden gebruikt voor OCR-zoekopdrachten vanaf de C2-servers van de trojan. Cybercriminelen zijn duidelijk geïnteresseerd in zinnen die worden gebruikt om toegang tot cryptowallets te herstellen, ook wel ‘mnemonics’ of ezelsbruggetjes genoemd

De trojan uploadt alle foto’s met mogelijk waardevolle tekst naar de servers van de aanvallers, evenals gedetailleerde informatie over de herkende tekst en het apparaat waarvan de afbeelding is gestolen.

Omvang en slachtoffers van de aanvallen

We hebben 10 schadelijke apps in de Google Play Store en 11 in de App Store geïdentificeerd. Op het moment van publicatie waren alle schadelijke apps uit de appstores verwijderd. Het totale aantal downloads via Google Play alleen al bedroeg op het moment van analyse meer dan 242.000. Onze telemetriegegevens suggereren dat dezelfde malware ook via andere sites en niet-officiële appstores verkrijgbaar was.

Tot de geïnfecteerde apps behoren populaire bezorgdiensten en berichtendiensten op basis van AI in zowel de Google Play Store als de App Store

Als je kijkt naar de woordenboeken van SparkCat is het duidelijk dat de trojan is ‘getraind’ om gegevens te stelen van gebruikers in verschillende Europese en Aziatische landen. Uit het bewijs blijkt dat de aanvallen al sinds maart 2024 gaande zijn. De makers van deze malware spreken waarschijnlijk vloeiend Chinees. Meer informatie hierover en over de technische aspecten van SparkCat, is te vinden in het volledige rapport op Securelist.

Hoe bescherm je jezelf tegen OCR-trojans?

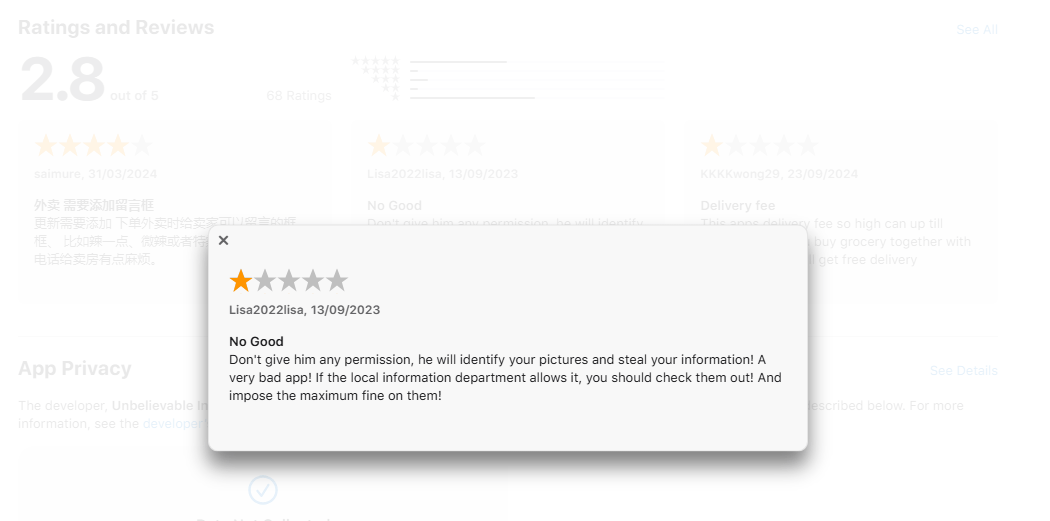

Helaas is het eeuwenoude advies om alleen apps met hoge beoordelingen te downloaden uit officiële appstores niet langer waterdicht. Zelfs de App Store is inmiddels geïnfiltreerd door een ware infostealer en soortgelijke incidenten hebben zich herhaaldelijk voorgedaan in de Google Play Store. Daarom moeten we de toepasselijke criteria een beetje aanscherpen: download alleen apps met een hoge beoordeling die duizenden of liever nog miljoenen keren zijn gedownload en die minstens enkele maanden geleden zijn gepubliceerd. Controleer ook de applinks in officiële bronnen (zoals de website van de ontwikkelaars) om er zeker van te zijn dat ze niet nep zijn en lees de beoordelingen (vooral de negatieve). En zorg er natuurlijk voor dat je een Kaspersky Premium op al je smartphones en computers hebt geïnstalleerd.

Het bekijken van negatieve beoordelingen over de ComeCome-app in de App Store kan gebruikers ervan hebben weerhouden om de app te downloaden

Wees ook uiterst voorzichtig met het verlenen van toestemmingen aan nieuwe apps. Voorheen zorgde dit vooral voor problemen met de toegankelijkheidsinstellingen, maar nu is gebleken dat zelfs het verlenen van toegang tot de galerij kan leiden tot diefstal van persoonlijke gegevens. Als je twijfelt of een app legitiem is (bijvoorbeeld omdat het geen officiële berichtendienst is, maar een aangepaste versie), geef de app dan geen volledige toegang tot al je foto’s en video’s. Geef alleen toegang tot specifieke foto’s wanneer dat nodig is.

Het is zeer onveilig om foto’s van documenten, wachtwoorden, bankgegevens en seed phrases in de galerij van je smartphone te bewaren. Naast stealers als SparkCat bestaat er ook altijd het risico dat iemand naar de foto’s kijkt of dat je ze per ongeluk uploadt naar een berichten- of bestandsuitwisselingsdienst. Dergelijke informatie moet in een speciale applicatie worden opgeslagen. Kaspersky Password Manager, bijvoorbeeld. Hiermee kun je niet alleen wachtwoorden en tweefactorauthenticatietokens, maar ook bankpasgegevens en gescande documenten veilig opslaan en synchroniseren op al je apparaten, allemaal in gecodeerde vorm. Deze app zit overigens inbegrepen bij onze Kaspersky Plus– en Kaspersky Premium-abonnementen.

Als je al een geïnfecteerde applicatie hebt geïnstalleerd (de lijst vind je aan het einde van het Securelist-bericht), verwijder deze dan en gebruik deze niet totdat de ontwikkelaar een verbeterde versie publiceert. Controleer ondertussen zorgvuldig je fotogalerij om na te gaan welke gegevens de cybercriminelen mogelijk hebben verkregen. Wijzig eventuele wachtwoorden en blokkeer alle kaarten die in de galerij zijn opgeslagen. Hoewel de versie van SparkCat die wij ontdekten specifiek op zoek is naar seed phrases, is het mogelijk dat de Trojan zo kan worden geconfigureerd dat deze ook andere informatie steelt. Wat betreft de seed phrases van cryptowallets: als deze eenmaal zijn aangemaakt, kunnen ze niet meer worden gewijzigd. Maak een nieuwe cryptowallet aan. Gebruik vervolgens de gehackte wallet niet meer en zet al je geld over naar de nieuwe.

iOS

iOS

Tips

Tips