Vandaag bespreken we een redelijk recente kaping van een persoonlijk account op de website van een hostingprovider. Dit soort accounts is zeer aantrekkelijk voor cybercriminelen. Hier leest u hoe deze aanval in zijn werk ging en welke gevolgen een dergelijk lek kan hebben.

Phishingtruc

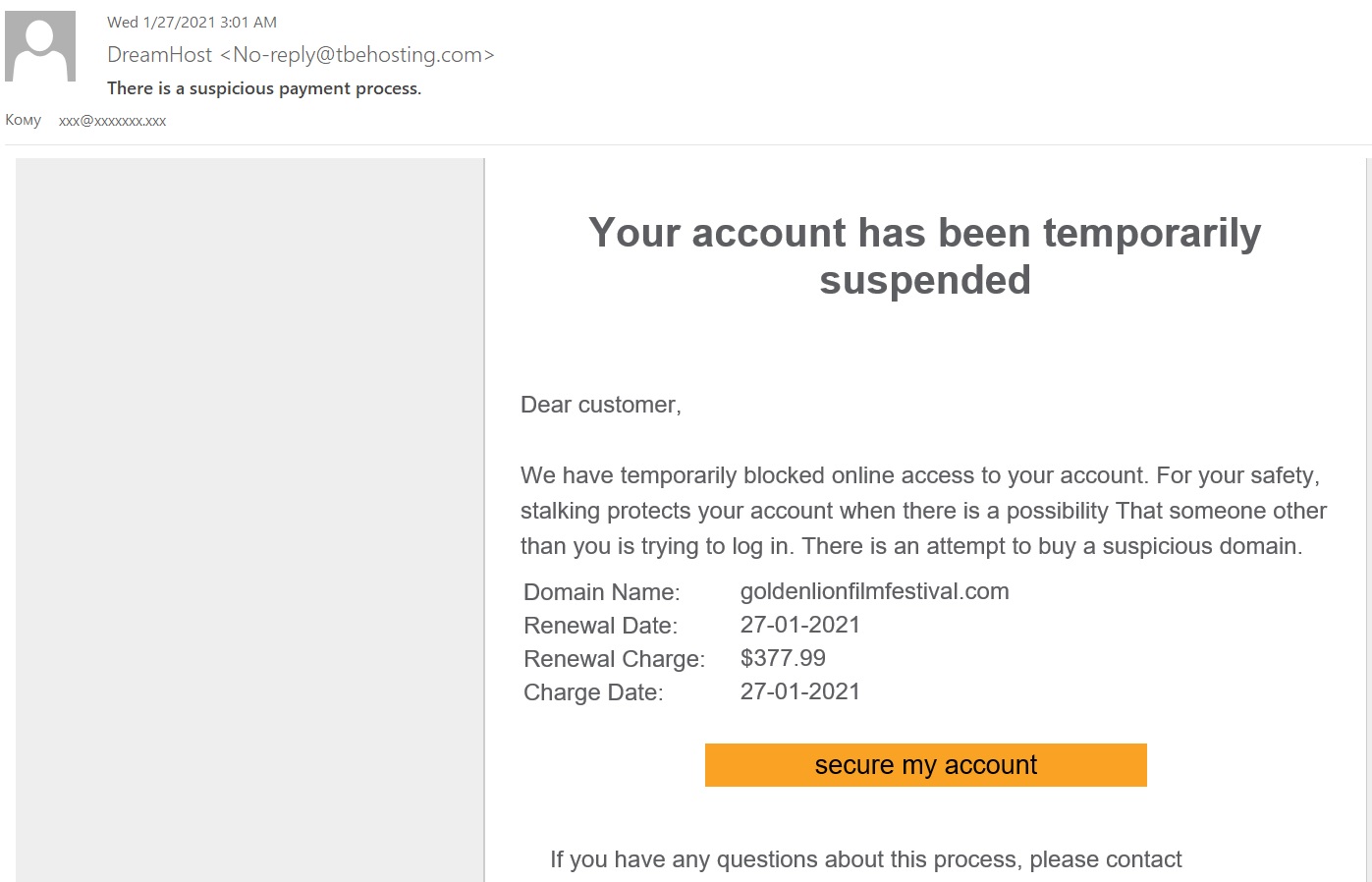

De aanval begon met een klassiek stukje phishing. In dit geval probeerden de boosdoeners de ontvanger schrik aan te jagen met een melding van een cyberaanval zodat ze snel actie zouden ondernemen. Terwijl ze zich voordeden als de hostingprovider beweerden de criminelen dat ze het account tijdelijk hadden geblokkeerd omdat er zogenaamd een poging was ondernomen om een verdacht domein te kopen. Om weer controle over het account te krijgen, moet de ontvanger de link volgen en op hun persoonlijke account inloggen.

Phishing-e-mail van cybercriminelen die zich voordoen als hostingprovider

De tekst van de e-mail zelf staat vol slechte voortekenen. Hij bevat noch de naam van de provider noch het logo, wat wijst op het gebruik van een standaard sjabloon voor klanten van verschillende hosters. De naam wordt slechts één keer vermeld: in de naam van de afzender. Bovendien komt die naam niet overeen met het maildomein, wat een duidelijk teken is dat er iets niet pluis is.

De link leidt naar een weinig overtuigende inlogpagina. Zelfs het kleurenschema klopt niet. De criminelen hopen erop dat de gebruiker uit paniek meteen actie onderneemt en dit alles niet opmerkt.

Nepwebsites

Zoals bij elk soort phishing staat het invoeren van inloggegevens op deze pagina gelijk aan het overdragen van de volledige controle over uw account aan de cybercriminelen. In dit geval betekent dit in feite het weggeven van de sleutels tot de bedrijfswebsite. Gek genoeg vragen ze ook om financiële gegevens, maar het doel hiervan is onduidelijk.

Waarom een hostingprovider?

Kijk eens naar de inlogpagina. Alles is in orde wat betreft de certificaten van de phishing-site en de reputatie lijkt prima te zijn. Dat is logisch: de cybercriminelen hebben het domein niet zelf gecreëerd maar simpelweg gekaapt, waarschijnlijk met gebruik van een vergelijkbare aanval.

Wat cybercriminelen kunnen doen met de controle over een persoonlijk account op de website van een hostingprovider hangt van de provider af. Ze kunnen bijvoorbeeld naar andere content doorverwijzen, de content van een website updaten via een web-interface of het FTP-wachtwoord voor contentbeheer wijzigen. In andere woorden: er zijn genoeg mogelijkheden.

Is dit nog te algemeen? Hier volgen een aantal specifiekere ideeën. Als cybercriminelen de controle over uw website overnemen, kunnen ze er een phishing-pagina aan toevoegen, uw site gebruiken om een link voor het downloaden van malware te hosten, of hem zelfs gebruiken om uw klanten aan te vallen. Kortom: ze kunnen de naam en website-reputatie van uw bedrijf misbruiken voor kwalijke doeleinden.

Hoe u zich tegen phishing-aanvallen beschermt

Phishing-e-mails kunnen erg overtuigend zijn. Om te voorkomen dat u erin trapt, moeten werknemers allereerst op hun hoede zijn. Daarom raden we aan om de volgende regels te volgen:

- Handhaaf een beleid waarin nooit op links naar een persoonlijk account wordt geklikt. Iedereen die een zorgelijk bericht ontvangt van hun hostingprovider zou op de legitieme site moeten inloggen door het adres handmatig in hun browser in te typen.

- Schakel tweestapsverificatie in op de website van de provider. Als de provider geen 2FA aanbiedt, kijk dan of ze dit in de toekomst van plan zijn.

- Blijf goed opletten op duidelijke tekenen van phishing (zoals afwijkingen tussen de naam van de afzender en het e-maildomein of incorrecte domeinnamen op websites). Het beste is om werknemers te trainen in het identificeren van phishing-pogingen (dit kan bijvoorbeeld met gebruik van een online trainingsplatform.

- Installeer beveiligingsoplossingen voor bedrijfsmail op alle servers en apparaten die werknemers gebruiken voor toegang tot het internet.

phishing

phishing

Tips

Tips