Onze experts hebben een groep cybercriminelen geïdentificeerd die zich specialiseert in het stelen van bedrijfsgeheimen. Op basis van de doelwitten tot nu toe lijkt de groep vooral interesse te hebben in het aanvallen van fintech-bedrijven, advocatenkantoren en financiële adviseurs, maar er is ook in minstens één geval een diplomatieke instelling aangevallen.

Dit soort doelwitten kan erop wijzen dat deze groep met de codenaam DeathStalker ofwel op zoek is naar specifieke informatie om te verkopen of een “attack on demand“-dienst aanbiedt. In andere woorden: de groep bestaat uit huurlingen.

De DeathStalker-groep is al sinds 2018 of eerder actief, en mogelijk zelfs al sinds 2012. Ze trokken voor het eerst de aandacht van onze experts door hun gebruik van het Powersing-implantaat. Hun recentere operaties maken gebruik van vergelijkbare methodes.

De aanval

Allereerst penetreren de criminelen het netwerk van het slachtoffer met gebruik van spear phishing en vervolgens versturen ze een schadelijk LNK-bestand vermomd als document naar een werknemer of de organisatie. Dit bestand is een snelkoppeling die de opdrachtprompt cmd.exe opstart, en deze wordt gebruikt om een schadelijk script uit te voeren. Het slachtoffer krijgt een betekenisloos document in PDF-, DOC-, of DOCX-formaat te zien, wat de illusie creëert dat ze een normaal bestand hebben geopend.

Het is interessant om te zien dat de schadelijke code niet het adres van de C&C-server bevat. In plaats daarvan verkrijgt het programma toegang tot een post die op een publiek platform is gepubliceerd, waar het een reeks tekens leest die op het eerste gezicht niets lijken te betekenen. In werkelijkheid gaat het hier om versleutelde informatie die ontworpen is om de volgende fase van de aanval te activeren. Dit soort tactiek staat ook wel bekend als de dead drop resolver.

Tijdens de volgende fase nemen de aanvallers de controle over de computer over, plaatsen ze een schadelijke snelkoppeling in de autorun-map (zodat deze op het systeem blijft draaien), en maken ze verbinding met de echte C&C-server (maar pas na het decoderen van het adres van wat opnieuw een betekenisloze reeks tekens lijkt te zijn, gepubliceerd op een legitieme website).

Het Powersing-implantaat voert in principe twee taken uit: dit implantaat maakt op periodieke wijze screenshots van het apparaat van het slachtoffer en stuurt deze naar de C&C-server, en het voert tevens aanvullende Powershell-scripts uit die van de C&C-server worden gedownload. In andere woorden: het doel is om voet aan de grond te krijgen in de machine van het slachtoffer om zo aanvullende tools te kunnen lanceren.

Manieren om beveiligingsmechanismes te bedriegen

Deze malware gebruikt in alle fases verschillende methodes om beveiligingstechnologieën te omzeilen, en de keuze van de methode hangt van het doelwit af. Als het een antivirussysteem identificeert op de computer van het slachtoffer, kan de malware van tactiek veranderen of zichzelf zelfs uitschakelen. Onze experts geloven dat de cybercriminelen het doelwit bestuderen en vervolgens hun scripts voor elke aanval verfijnen.

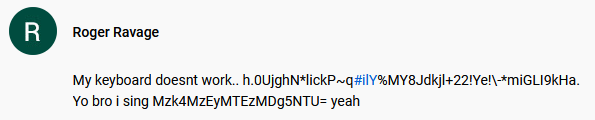

Maar de merkwaardigste techniek van DeathStalker is het gebruik van openbare diensten als dead-drop-resolver-mechanisme. In feite kan er via deze diensten versleutelde informatie op een vast adres worden opgeslagen in de vorm van openbaar toegankelijke posts, commentaren, gebruikersprofielen en contentbeschrijvingen. Deze posts kunnen er als volgt uitzien:

Over het algemeen is het slechts een truc. Dit is hoe aanvallers het begin van communicatie met de C&C-server proberen te verbergen: door beschermingsmechanismes te laten denken dat iemand alleen maar toegang probeert te verkrijgen tot openbare websites. Onze experts identificeerden gevallen waarbij de aanvallers gebruik hadden gemaakt van pagina’s van Google+, Imgur, Reddit, ShockChan, Tumblr, Twitter, YouTube en WordPress voor dit doel. En bovenstaande is geen volledige lijst. Desalniettemin is het onwaarschijnlijk dat bedrijven toegang tot al deze diensten zullen blokkeren.

U vindt meer informatie over een mogelijke link tussen de DeathStalker-groep en de Janicab- en Evilnum-malware én een volledige technische beschrijving van Powersing, inclusief de indicators of compromise in Securelists recente post over DeathStalker.

Zo beschermt u uw bedrijf tegen DeathStalker

Een beschrijving van de methodes en tools van de groep biedt een goede illustratie van het soort bedreigingen waar een relatief klein bedrijf mee te maken kan krijgen in een moderne wereld. De groep is natuurlijk nauwelijks een APT-groep, dus ze gebruiken geen zeer gecompliceerde trucs. Hun tools zijn echter wel ontworpen om tal van beveiligingsoplossingen te omzeilen. Onze experts raden de volgende beschermingsmaatregelen aan:

- Schenk speciale aandacht aan processen die worden opgestart door interpreters van scripttaal, inclusief en vooral powershell.exe en cscript.exe. Als u geen objectieve noodzaak voor ze hebt om bedrijfstaken uit te voeren, schakel ze dan uit.

- Kijk uit voor aanvallen die worden uitgevoerd door LNK-bestanden die verspreid worden door e-mails.

- Gebruik geavanceerde beschermingstechnologie, waaronder oplossingen van EDR-klasse.

Wij beschikken over een geïntegreerde oplossing die de functies van Endpoint Protection Platform (EPP) en Endpoint Detection and Response (EDR) overneemt. U kunt er hier meer over lezen.

Cyberspionage

Cyberspionage

Tips

Tips