Onze technologieën hebben onlangs een aanval op een Zuid-Koreaans bedrijf voorkomen. Dat is gewoon een gemiddelde woensdag, zou u wellicht denken, maar bij het analyseren van de tools van de cybercriminelen, ontdekten onze experts twee hele zero-day-kwetsbaarheden. De eerste werd gevonden in de JavaScript-engine van Internet Explorer 11. Hierdoor werden aanvallers in staat gesteld om op afstand willekeurige code uit te voeren. De tweede werd gedetecteerd in een besturingssysteemdienst, en hiermee konden aanvallers de privileges vergroten en ongeautoriseerde handelingen uitvoeren.

De exploits voor deze kwetsbaarheden opereerden in samenwerking met elkaar. Het slachtoffer kreeg eerst een schadelijk script toegeschoven dat door een gat in Internet Explorer 11 uitgevoerd kon worden; en een tekortkoming in de systeemdienst zorgde ervoor dat de privileges van het schadelijke proces verder escaleerden. Het gevolg was dat aanvallers de controle over het systeem konden overnemen. Hun doel was om de computers van verschillende werknemers te compromitteren en het interne netwerk van de organisatie te penetreren.

Onze experts hebben deze schadelijke campagne “Operation PowerFall” gedoopt. Op dit moment hebben onderzoekers nog geen onbetwistbare link tussen deze campagne en bekende acteurs gevonden. Maar op basis van de overeenkomsten van de exploits, sluiten ze de betrokkenheid van DarkHotel niet uit.

Toen onze onderzoekers Microsoft op de hoogte bracht van hun bevindingen, zei het bedrijf dat de tweede kwetsbaarheid (in de systeemdienst) al bij ze bekend was en dat er zelfs al een patch voor was gemaakt. Maar tot we ze over deze eerste kwetsbaarheid (in IE11) hadden geïnformeerd, vonden ze de exploitatie ervan erg onwaarschijnlijk.

Hoe is CVE-2020-1380 gevaarlijk?

De eerste kwetsbaarheid zit in de bibliotheek jscript9.dll, die alle versies van Internet Explorer sinds IE9 standaard gebruiken. In andere woorden: de exploit voor deze kwetsbaarheid is gevaarlijk voor moderne versies van de browser. (“Modern” is misschien niet helemaal gepast, aangezien Microsoft is gestopt met het ontwikkelen van Internet Explorer sinds de komst van Edge, met Windows 10). Maar samen met Edge wordt Internet Explorer nog altijd standaard geïnstalleerd in de laatste Windows, en het blijft een belangrijk component van het besturingssysteem.

Zelfs als u IE niet bewust gebruikt en als het niet uw standaard browser is, betekent dat nog niet dat uw systeem niet kan worden geïnfecteerd via een IE-exploit, want sommige applicaties gebruiken de browser zo nu en dan toch. Microsoft Office gebruikt IE bijvoorbeeld om videocontent in documenten weer te geven. Cybercriminelen kunnen Internet Explorer ook exploiteren via andere kwetsbaarheden.

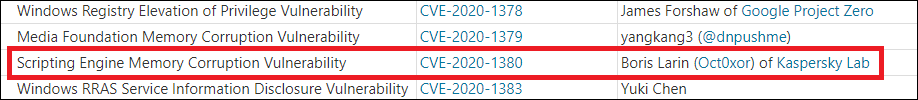

CVE-2020-1380 behoort tot de Use-After-Free-klasse — de kwetsbaarheid benut het incorrecte gebruik van dynamisch geheugen. U kunt een gedetailleerde technische beschrijving van de exploit lezen met de indicators of compromise in de post “Internet Explorer 11 and Windows 0-day exploits full chain used in Operation PowerFall” op de Securelist-website.

Hoe beschermt u zichzelf?

Microsoft op 9 juni 2020 een patch voor CVE-2020-0986 uitgegeven (in de Windows-kernel). De tweede kwetsbaarheid, CVE-2020-1380, kreeg op 11 augustus een patch. Als u uw besturingssystemen regelmatig updatet, zou u al beschermd moeten zijn tegen Operation PowerFall-achtige aanvallen.

Maar houd er rekening mee dat er constant nieuwe zero-day-kwetsbaarheden opduiken. Om uw bedrijf veilig te houden hebt u een oplossing nodig met anti-exploit-technologieën, zoals bijvoorbeeld Kaspersky Security for Business. Een van de componenten daarvan, het Exploit Prevention-subsysteem, identificeert pogingen om zero-day-kwetsbaarheden te exploiteren.

Daarnaast raden we u aan om moderne browsers te gebruiken die regelmatig beveiligingsupdates krijgen.

kwetsbaarheden

kwetsbaarheden

Tips

Tips